【制御システム 連載目次】

- 1. セキュリティ脅威と歴史

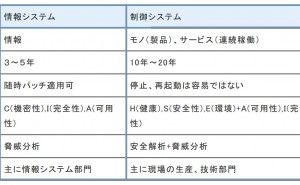

- 2. サイバー攻撃事例、情報システムとの違い

- 3. リスク分析とセキュリティ脅威

- 4. セーフティシステムのセキュリティ対策

- 5. 組織内のセキュリティ問題対策

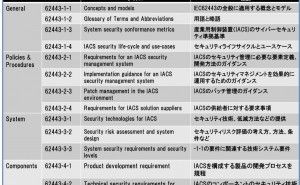

- 6. 国際規格・業界規格

- 7. セキュリティ認証

- 8. AIとセキュリティ

- 9. 脆弱性

- 10.脅威インテリジェンス

- 11.自動車の制御系セキュリティ

1. リスク分析

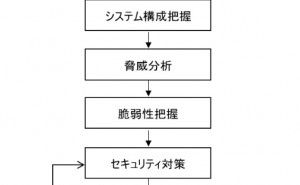

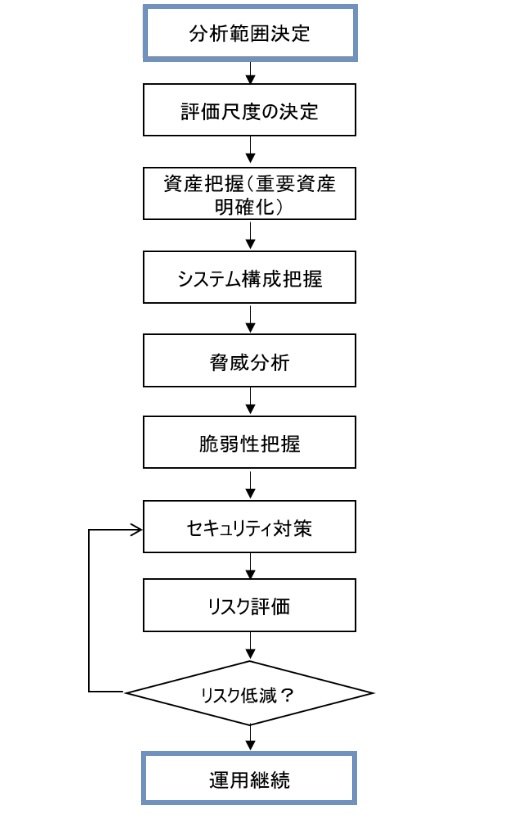

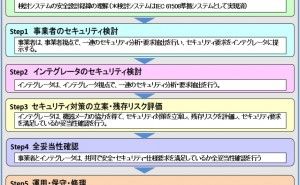

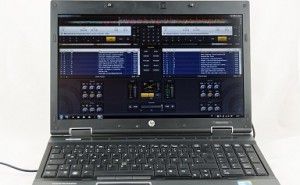

制御システムのセキュリティリスク分析はどのように行ったらいいのでしょうか。これまではいろいろな手順があるように思われてきましたが、最近IPAが出した制御システムのリスク分析ガイドというものがひとつの指針になるかと思います。

このガイドでは、資産ベースの分析と、事業被害ベースの分析の2つが示されています。多くの場合資産ベースの分析が基本になりますので下図にその概要を示します。

ここでポイントがいくつかありますが、まず最初の要点は、評価尺度を事前に決めるというところです。分析者によって評価の尺度が変わってしまいますと、リスク値が人によって大きく変動し 一貫性がとれなくなってしまいます。

次のポイントは、重要資産の見極めです。全ての資産を片っ端から全部分析するのがベストなのかもしれませんが、広大な敷地にあるさまざまな設備、機器を全部同じ深さで分析作業できるかというと、それも現実的とはいえないでしょう。そこで、攻撃を受ける可能性と、受けた時のインパクトの程度により、重要な資産 はどれなのかを最初にみておくのがより現実性の高い活動になります。

2. セキュリティ脅威

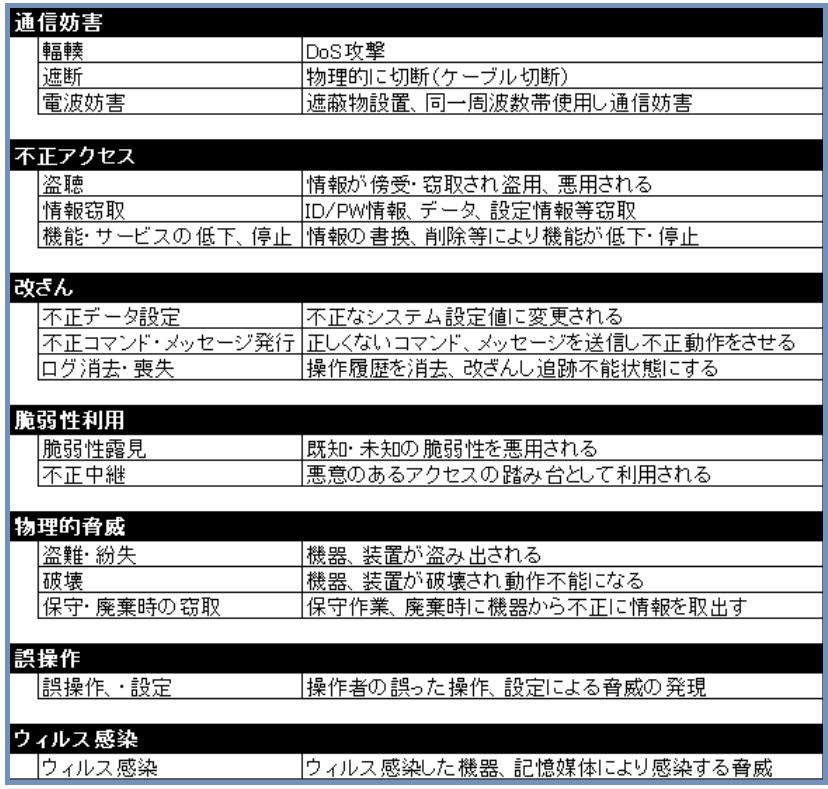

セキュリティ脅威としてはどのようなものがあるでしょう。制御(OT)系だからといってIT系と違い特別なものがあるのかというと、それほど変わりがあるわけでもありません。以下に対策の大分類を示しました。(なお分類にはいろいろな考え方があると思いますから、これが絶対に正しいということでもありません)

盗難のようにこれらの脅威が単独で現出することもありますが、多くの場合組み合わされるといいますか、改ざんするためにIDやパスワードなどの情報を窃取するとい...