【制御システム 連載目次】

- 1. セキュリティ脅威と歴史

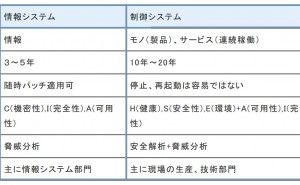

- 2. サイバー攻撃事例、情報システムとの違い

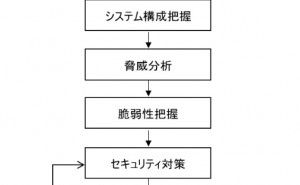

- 3. リスク分析とセキュリティ脅威

- 4. セーフティシステムのセキュリティ対策

- 5. 組織内のセキュリティ問題対策

- 6. 国際規格・業界規格

- 7. セキュリティ認証

- 8. AIとセキュリティ

- 9. 脆弱性

- 10.脅威インテリジェンス

- 11.自動車の制御系セキュリティ

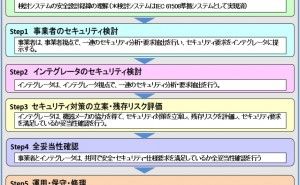

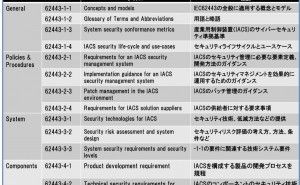

機能安全では、IEC 61508 を基本とした各産業分野ごとの個別安全規格があり、それに基づく認証制度があるのですが、セキュリティについてはどうなっているのでしょう。セキュリティでは、上記のIEC 62443 の規格をベースにした国際認証の仕組みがあります。

- CSMS(Cyber Security Management System)・・・IEC 62443 2-1をベースにした産業制御システムの認証。組織体制などが対象。

- EDSA認証・・・IEC 62443 4-2をベースにした制御コンポーネントを対象にした認証。

- Achilles認証・・・カナダのワールドテック社(米国GE社に買収された)が主導する認証。

これらのうち、最も認証取得数が多いのが、最後のAchilles(アキレスと発音)認証です。これは国際認証というわけではないのですが、EDSAのCRT(ロバストネステスト)に特化したもので、内容的にはEDSAに比し軽量なためコストもそこそこで済むことが背景にあると思います。

次に多いのがEDSAで、少しづつですが増えてきました。 EDSAもAchillesと同じく個別の制御コントローラ、機器が対象ですが、手数がかかる(つまりコストがかかる)のが難点なのでしょう。あまり取得数は伸びておらず頭打ちのような傾向です。以下は...