現代のサイバーセキュリティ環境は、従来の「境界防御」モデルでは対応しきれないほど複雑化しています。かつては組織のネットワーク内部を安全地帯とし、外部からの脅威を防ぐことに主眼が置かれていましたが、クラウドサービスの普及、リモートワークの常態化、そして巧妙化するサイバー攻撃によって、この考え方では限界を迎えています。こうした背景から、新たなセキュリティパラダイムとして注目されているのが「ゼロトラストセキュリティ」です。これは、ネットワークの内外を問わず、すべてのアクセスを信頼しないことを前提とし、常に検証と認証を行うことで、あらゆる脅威から情報資産を守ることを目指す、根本的に異なるアプローチです。今回は、ゼロトラストの基本概念から、なぜ今この考え方が必要とされているのか、そしてその実現に向けた具体的なアプローチと導入事例、今後の展望について解説します。

1. ゼロトラストセキュリティの基本概念

ゼロトラストセキュリティとは「決して信頼せず、常に検証する」という原則に基づいたセキュリティモデルです。これは、従来の境界防御モデルが「社内ネットワークは安全」と見なすのに対し、ネットワークの場所やデバイスの種類に関わらず、すべてのユーザー、デバイス、アプリケーション、データへのアクセス要求を疑い、厳格に検証することを前提とします。

従来のセキュリティモデルでは、強固なファイアウォールやIDS/IPS(侵入検知・防御システム)を設置し、外部からの不正アクセスを防ぐことに重点を置いていました。一度内部ネットワークに侵入を許してしまうと、内部のシステムやデータへのアクセスは比較的容易になるという弱点がありました。しかし、クラウドサービスの利用拡大、モバイルデバイスからのアクセス、そしてリモートワークの普及により、組織の「境界」は曖昧になり、もはや明確な内部と外部の区別が困難になっています。

ゼロトラストは、この曖昧になった境界線に対応するために提唱されました。その核心は、アクセスを許可する前に、ユーザーの身元、デバイスの健全性、アクセス元の場所、アクセスしようとしているリソースの機密性など、多角的な情報を基に「信頼スコア」を評価し、その都度アクセス制御を行う点にあります。たとえ社内ネットワークからのアクセスであっても、そのユーザーが正当な権限を持ち、使用しているデバイスがセキュリティ要件を満たしているかを確認しなければ、アクセスは許可されません。

ゼロトラストの概念は、2010年に米国の調査会社Forrester Researchのアナリストであったジョン・キンダーヴァグ氏によって提唱されました。その後、この概念は広く受け入れられ、現在では米国のNIST(国立標準技術研究所)が発行したガイドライン「SP 800-207(ゼロトラスト・アーキテクチャ)」で詳細な定義や原則が示されており、世界中のセキュリティ戦略の指針となっています。

【ゼロトラストの7つの基本原則(NIST SP 800-207より)】

- 明示的な検証(Verify Explicitly)

すべてのアクセス要求に対して、ユーザーID、デバイスの状態、場所、サービス、データ感度などの利用可能なすべてのデータポイントに基づいて認証と認可を行います。

- 最小特権アクセスの原則(Principle of Least Privilege)

ユーザーやデバイスには、業務遂行に必要な最小限の権限のみを付与し、不必要なアクセスを排除します。

- 侵害を想定した設計(Assume Breach)

常にシステムが侵害される可能性を考慮し、万が一の事態に備えて、被害を最小限に抑えるための対策を講じます。例えば、ネットワークを細かく分割するマイクロセグメンテーションなどがこれにあたります。

- 継続的な検証(Continuous Verification)

一度アクセスを許可したからといって、その信頼が永続するわけではありません。アクセス中も継続的にユーザーやデバイスの状況を監視し、異常が検知されれば即座にアクセスを遮断します。

- すべてのセッションの監視(Monitor All Sessions)

ネットワーク内のすべてのトラフィックとアクセスパターンを詳細に監視し、異常な振る舞いや潜在的な脅威を早期に発見します。

ゼロトラストは単一の製品や技術ではなく、これらの原則に基づいたセキュリティ戦略であり、組織全体のセキュリティアーキテクチャを再構築するアプローチと言えます。

2. なぜ今、ゼロトラストが必要なのか?その背景と課題

ゼロトラストセキュリティが現代において不可欠となっている背景には、いくつかの重要な要因と、従来の境界防御モデルが抱える限界が存在します。

(1)IT環境の変化

かつて企業の情報システムは、社内ネットワークという明確な境界線の中に閉じ込められていました。しかし、クラウドサービスの普及により、データやアプリケーションは社外のデータセンターに置かれることが一般的になりました。SaaS(Software as a Service)の利用は、企業が所有・管理しない外部サービスへのアクセスを日常的に行い、従来のファイアウォールでは守りきれない領域が拡大しました。また、従業員がBYOD(Bring Your Own Device)で個人のスマートフォンやタブレットを業務に利用したり、リモートワークやテレワークが常態化したりすることで、オフィス外からのアクセスが大幅に増加しました。これらの変化により、企業のネットワーク境界は事実上消滅し、どこが「内部」でどこが「外部」なのかを区別することが極めて困難になったのです。

(2)サイバー攻撃の高度化と多様化

フィッシング詐欺や標的型攻撃、ランサムウェアなど、攻撃者は巧妙な手口で企業の防御網をすり抜けようとします。特に、一度内部...

現代のサイバーセキュリティ環境は、従来の「境界防御」モデルでは対応しきれないほど複雑化しています。かつては組織のネットワーク内部を安全地帯とし、外部からの脅威を防ぐことに主眼が置かれていましたが、クラウドサービスの普及、リモートワークの常態化、そして巧妙化するサイバー攻撃によって、この考え方では限界を迎えています。こうした背景から、新たなセキュリティパラダイムとして注目されているのが「ゼロトラストセキュリティ」です。これは、ネットワークの内外を問わず、すべてのアクセスを信頼しないことを前提とし、常に検証と認証を行うことで、あらゆる脅威から情報資産を守ることを目指す、根本的に異なるアプローチです。今回は、ゼロトラストの基本概念から、なぜ今この考え方が必要とされているのか、そしてその実現に向けた具体的なアプローチと導入事例、今後の展望について解説します。

1. ゼロトラストセキュリティの基本概念

ゼロトラストセキュリティとは「決して信頼せず、常に検証する」という原則に基づいたセキュリティモデルです。これは、従来の境界防御モデルが「社内ネットワークは安全」と見なすのに対し、ネットワークの場所やデバイスの種類に関わらず、すべてのユーザー、デバイス、アプリケーション、データへのアクセス要求を疑い、厳格に検証することを前提とします。

従来のセキュリティモデルでは、強固なファイアウォールやIDS/IPS(侵入検知・防御システム)を設置し、外部からの不正アクセスを防ぐことに重点を置いていました。一度内部ネットワークに侵入を許してしまうと、内部のシステムやデータへのアクセスは比較的容易になるという弱点がありました。しかし、クラウドサービスの利用拡大、モバイルデバイスからのアクセス、そしてリモートワークの普及により、組織の「境界」は曖昧になり、もはや明確な内部と外部の区別が困難になっています。

ゼロトラストは、この曖昧になった境界線に対応するために提唱されました。その核心は、アクセスを許可する前に、ユーザーの身元、デバイスの健全性、アクセス元の場所、アクセスしようとしているリソースの機密性など、多角的な情報を基に「信頼スコア」を評価し、その都度アクセス制御を行う点にあります。たとえ社内ネットワークからのアクセスであっても、そのユーザーが正当な権限を持ち、使用しているデバイスがセキュリティ要件を満たしているかを確認しなければ、アクセスは許可されません。

ゼロトラストの概念は、2010年に米国の調査会社Forrester Researchのアナリストであったジョン・キンダーヴァグ氏によって提唱されました。その後、この概念は広く受け入れられ、現在では米国のNIST(国立標準技術研究所)が発行したガイドライン「SP 800-207(ゼロトラスト・アーキテクチャ)」で詳細な定義や原則が示されており、世界中のセキュリティ戦略の指針となっています。

【ゼロトラストの7つの基本原則(NIST SP 800-207より)】

- 明示的な検証(Verify Explicitly)

すべてのアクセス要求に対して、ユーザーID、デバイスの状態、場所、サービス、データ感度などの利用可能なすべてのデータポイントに基づいて認証と認可を行います。

- 最小特権アクセスの原則(Principle of Least Privilege)

ユーザーやデバイスには、業務遂行に必要な最小限の権限のみを付与し、不必要なアクセスを排除します。

- 侵害を想定した設計(Assume Breach)

常にシステムが侵害される可能性を考慮し、万が一の事態に備えて、被害を最小限に抑えるための対策を講じます。例えば、ネットワークを細かく分割するマイクロセグメンテーションなどがこれにあたります。

- 継続的な検証(Continuous Verification)

一度アクセスを許可したからといって、その信頼が永続するわけではありません。アクセス中も継続的にユーザーやデバイスの状況を監視し、異常が検知されれば即座にアクセスを遮断します。

- すべてのセッションの監視(Monitor All Sessions)

ネットワーク内のすべてのトラフィックとアクセスパターンを詳細に監視し、異常な振る舞いや潜在的な脅威を早期に発見します。

ゼロトラストは単一の製品や技術ではなく、これらの原則に基づいたセキュリティ戦略であり、組織全体のセキュリティアーキテクチャを再構築するアプローチと言えます。

2. なぜ今、ゼロトラストが必要なのか?その背景と課題

ゼロトラストセキュリティが現代において不可欠となっている背景には、いくつかの重要な要因と、従来の境界防御モデルが抱える限界が存在します。

(1)IT環境の変化

かつて企業の情報システムは、社内ネットワークという明確な境界線の中に閉じ込められていました。しかし、クラウドサービスの普及により、データやアプリケーションは社外のデータセンターに置かれることが一般的になりました。SaaS(Software as a Service)の利用は、企業が所有・管理しない外部サービスへのアクセスを日常的に行い、従来のファイアウォールでは守りきれない領域が拡大しました。また、従業員がBYOD(Bring Your Own Device)で個人のスマートフォンやタブレットを業務に利用したり、リモートワークやテレワークが常態化したりすることで、オフィス外からのアクセスが大幅に増加しました。これらの変化により、企業のネットワーク境界は事実上消滅し、どこが「内部」でどこが「外部」なのかを区別することが極めて困難になったのです。

(2)サイバー攻撃の高度化と多様化

フィッシング詐欺や標的型攻撃、ランサムウェアなど、攻撃者は巧妙な手口で企業の防御網をすり抜けようとします。特に、一度内部ネットワークに侵入を許してしまうと、従来の境界防御では内部での横展開(ラテラルムーブメント)を防ぐのが困難でした。攻撃者は、侵入したシステムを足がかりに、ネットワーク内を自由に移動し、機密情報を窃取したり、システムを破壊したりすることが可能になります。内部からの脅威、例えば悪意のある内部犯や、誤ってマルウェアに感染した従業員のデバイスなども、境界防御では見過ごされがちでした。

(3)コンプライアンス要件の厳格化

GDPR(一般データ保護規則)やCCPA(カリフォルニア州消費者プライバシー法)など、個人情報保護に関する規制が世界的に強化されており、企業にはデータの保護と管理に対するより高い責任が求められています。データ漏洩が発生した場合の企業への影響は、経済的な損失だけでなく、ブランドイメージの失墜や法的責任にまで及びます。ゼロトラストは、データへのアクセスを厳密に制御し、継続的に監視することで、これらのコンプライアンス要件を満たす上で有効な手段となります。

従来の境界防御モデルは、城壁に例えられます。城壁が堅牢であれば外部からの侵入は防げますが、一度城壁を突破されると、城内は無防備になってしまいます。現代のIT環境は、もはや城壁を築くことができない、あるいは城壁の穴があまりにも多い状態と言えます。このような状況下で、すべてのアクセスを疑い、個々のリソースへのアクセスごとに認証と認可を行うゼロトラストは、情報資産を守るための最も現実的かつ効果的なアプローチとして、その必要性が高まっているのです。こうした動向を受け、日本政府も「政府情報システムにおけるゼロトラスト適用に向けた考え方」という文書を公開するなど、国全体でゼロトラストへの移行を推進しています。これは、ゼロトラストがもはや一部の先進企業だけのものではなく、社会全体の標準的なセキュリティモデルとなりつつあることを示しています。

3. ゼロトラスト実現のポイントと具体的なアプローチ

ゼロトラストセキュリティを実現するためには、単一の製品を導入するのではなく、複数の技術とポリシーを組み合わせた多層的なアプローチが必要です。その主要なポイントと具体的なアプローチを以下に示します。

(1)強力な認証と認可

最も重要な要素の一つが強力な認証と認可です。これは、ユーザーが誰であるか、そしてそのユーザーが何にアクセスできるかを厳密に確認するプロセスです。

- 多要素認証(MFA)の導入

パスワードだけでなく、スマートフォンアプリ、生体認証、ハードウェアトークンなど、複数の認証要素を組み合わせることで、認証の安全性を大幅に高めます。

- 継続的な認証(Continuous Authentication)

一度認証が成功した後も、ユーザーの行動パターンやアクセス状況を継続的に監視し、不審な挙動があれば再認証を求める、あるいはアクセスを遮断するといった動的な認証を行います。

- IDaaS(Identity as a Service)の活用

クラウドベースのID管理サービスを利用することで、複数のアプリケーションやサービスに対するユーザー認証を一元的に管理し、シングルサインオン(SSO)を実現しながらセキュリティを強化します。

(2)デバイスの健全性評価と管理

デバイスの健全性評価と管理が不可欠です。アクセスを要求しているデバイスが、組織のセキュリティポリシーに準拠しているかを確認します。

- MDM/UEM(モバイルデバイス管理/統合エンドポイント管理)の導入

デバイスのOSバージョン、パッチ適用状況、セキュリティソフトウェアの導入状況などを監視し、ポリシーに違反するデバイスからのアクセスを制限します。

- デバイス証明書の発行

信頼できるデバイスにのみ証明書を発行し、証明書を持たないデバイスからのアクセスを拒否することで、不正なデバイスからのアクセスを防ぎます。

(3)ネットワークのマイクロセグメンテーション

ネットワークのマイクロセグメンテーションは、侵害を想定した設計の核となるアプローチです。

- ネットワークの細分化

ネットワークを可能な限り小さなセグメントに分割し、各セグメント間の通信に厳格なアクセス制御を適用します。これにより、万が一、あるセグメントが侵害されても、その影響が他のセグメントに波及するのを防ぎ、被害を最小限に抑えることができます。

- SDP(Software Defined Perimeter)の活用

ソフトウェア定義の境界を構築し、ユーザーやデバイスが特定のアプリケーションにアクセスする際に、動的にセキュアな接続を確立します。これにより、ネットワーク全体を露出させることなく、必要なリソースへのアクセスのみを許可します。

(4)最小特権アクセスの原則

最小特権アクセスの原則を徹底することも重要です。

- ロールベースアクセス制御(RBAC)

ユーザーの役割に基づいてアクセス権限を付与し、必要最低限の権限のみを与えることで、過剰な権限によるリスクを排除します。

- Just-in-Time(JIT)アクセス

必要な時に必要な期間だけ、一時的にアクセス権限を付与する仕組みを導入し、恒久的な高権限アクセスを避けます。

(5)継続的な監視と可視化、自動化

継続的な監視と可視化、自動化がゼロトラストの運用を支えます。

- SIEM/SOAR(セキュリティ情報イベント管理/セキュリティオーケストレーション自動応答)の活用

ログデータやセキュリティイベントを収集・分析し、異常な振る舞いをリアルタイムで検知します。脅威が検知された際には、自動的に対応措置を講じることで、セキュリティ運用を効率化します。

- 振る舞い分析(UEBA)

ユーザーやエンティティの通常の振る舞いを学習し、逸脱する異常な活動を検出することで、内部脅威やアカウントの乗っ取りなどを早期に発見します。

これらのアプローチを段階的に導入し、組織の特性やリスクプロファイルに合わせて最適化していくことが、ゼロトラスト実現の鍵となります。

4. ゼロトラスト導入事例と今後の展望

ゼロトラストセキュリティモデルは、その有効性が認識されるにつれて、業種や規模を問わず多くの組織で導入が進められています。具体的な導入事例としては、以下のようなシナリオが考えられます。

(1)大手金融機関の事例

ある大手金融機関では、従来のオンプレミス環境からクラウドサービスへの移行を進める中で、セキュリティの強化が喫緊の課題となっていました。特に、従業員が国内外から多様なデバイスを用いて機密情報にアクセスする必要があるため、境界防御では対応しきれない状況でした。そこで、この金融機関はゼロトラストモデルの導入を決定しました。具体的には、すべての従業員に対して多要素認証を義務付け、業務で使用するPCやスマートフォンにはMDMを導入してデバイスの健全性を常にチェックする仕組みを構築しました。また、アプリケーションごとにマイクロセグメンテーションを適用し、ユーザーがアクセスできるリソースを厳密に制限しました。これにより、たとえ従業員の認証情報が漏洩したとしても、不正アクセスによる被害範囲を最小限に抑えることに成功しました。

(2)ゼロトラスト導入の先駆的事例、Googleの「BeyondCorp」

ゼロトラストの概念を具現化した最も有名な事例が、Google社が自社で構築・運用している「BeyondCorp」です。Googleは、従来の境界防御モデルでは巧妙なサイバー攻撃を防げないと考え、社内ネットワークという概念を撤廃しました。BeyondCorpでは、従業員がどのネットワーク(社内、自宅、カフェのWi-Fiなど)からアクセスしても、安全とは見なしません。代わりに、①ユーザー認証(誰が)と、②デバイス認証(どのデバイスが)の2つを厳格に検証します。デバイスは会社の管理下にあり、OSやセキュリティパッチが最新であるなど、厳しい基準を満たしている必要があります。この2つの条件をクリアして初めて、ユーザーは業務に必要なアプリケーションへのアクセスが許可されます。このアプローチにより、Googleは従業員の生産性を損なうことなく、世界中のどこからでもセキュアに業務を行える環境を実現しました。BeyondCorpは、多くの企業がゼロトラストを目指す上での理想的なモデルケースとされています。

(3)政府機関・防衛関連企業の事例

政府機関や防衛関連企業でも、国家レベルのサイバー攻撃に対する防御策としてゼロトラストの導入が進んでいます。これらの組織では、最も機密性の高い情報を取り扱うため、徹底したアクセス制御と継続的な監視が不可欠です。特に、サプライチェーン攻撃のリスクを低減するため、外部ベンダーやパートナー企業からのアクセスに対しても厳格なゼロトラストポリシーを適用する事例が増えています。

(4)今後の展望

今後の展望としては、ゼロトラストは単なるセキュリティ対策の枠を超え、企業のデジタルトランスフォーメーション(DX)を支える基盤として、さらにその重要性を増していくと考えられます。

- AI/機械学習との融合

ゼロトラストの原則である「継続的な検証」は、AIや機械学習による異常検知と非常に相性が良いです。膨大なアクセスログや行動データをAIが分析し、人間では発見が困難な脅威をリアルタイムで特定する能力は、ゼロトラストの有効性を飛躍的に向上させるでしょう。

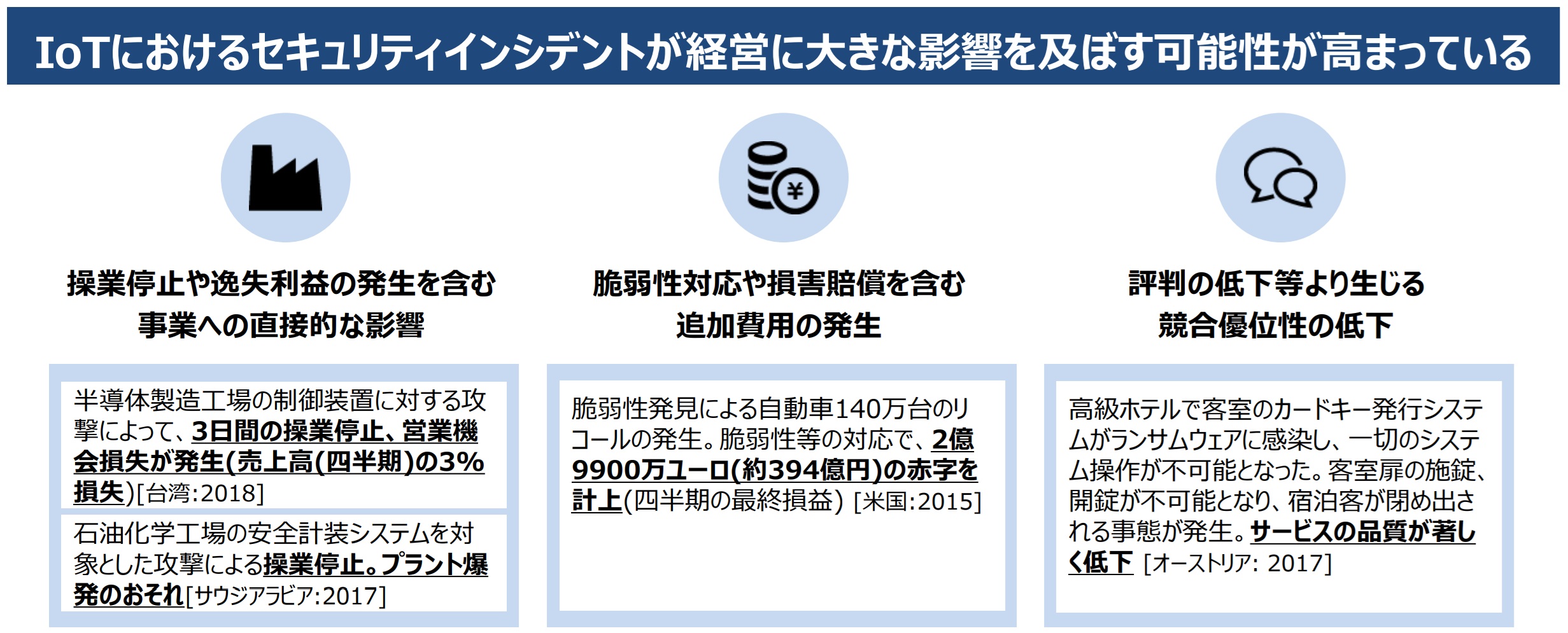

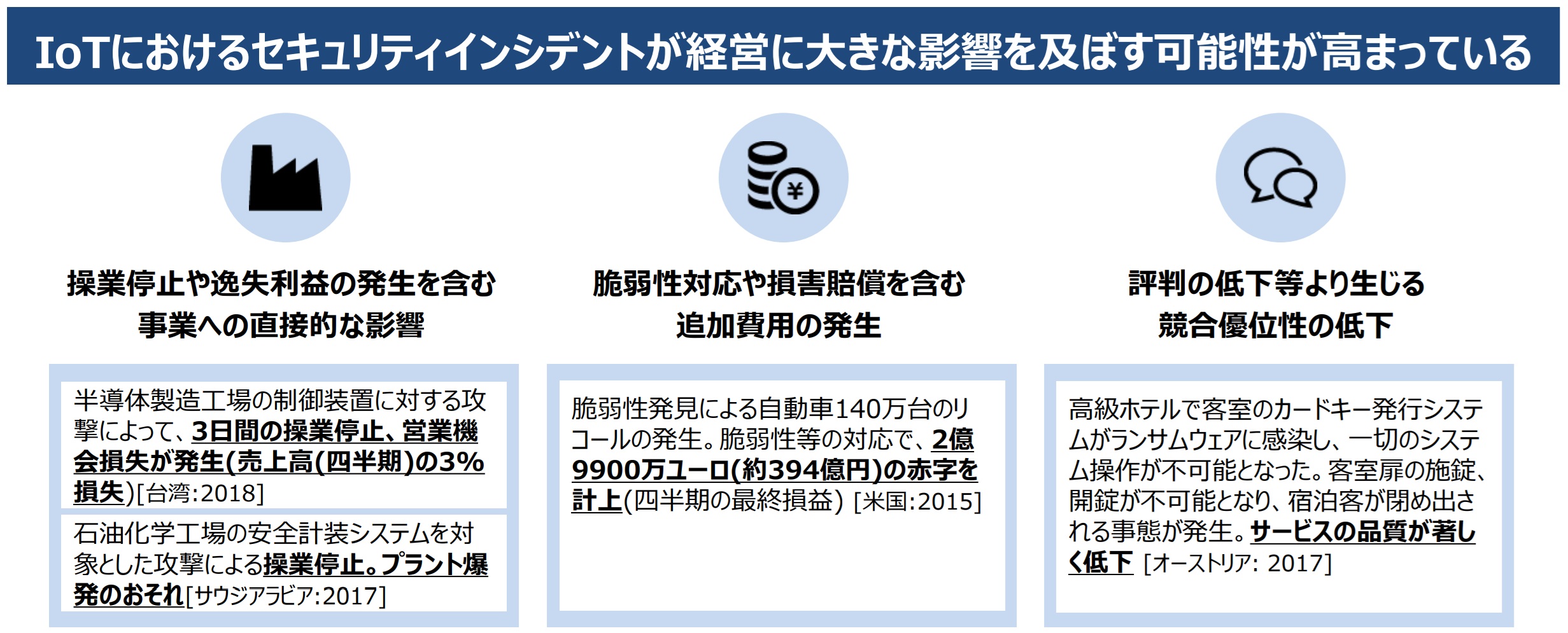

- OT/IoTセキュリティへの拡張

産業制御システム(OT)やIoTデバイスは、これまでセキュリティ対策が手薄になりがちでしたが、これらもネットワークに接続されることで攻撃対象となり得ます。経済産業省の資料が示すように、IoT機器の脆弱性を突いたサイバー攻撃は実際に多数発生しており、社会インフラに深刻な影響を与える可能性があります。ゼロトラストの原則をOT/IoT環境にも適用し、デバイス間の通信やアクセスを厳格に制御することで、これらの新たな脅威に対応する動きが加速するでしょう。

- SASE(Secure Access Service Edge)との統合

ゼロトラストは、ネットワークとセキュリティ機能をクラウド上で統合提供するSASEモデルの中核をなす概念です。SASEの普及により、ゼロトラストの導入がさらに容易になり、場所やデバイスに依存しない一貫したセキュリティポリシーの適用が実現されると予想されます。

図.IoTにおけるセキュリティインシデント【出典】経済産業省のサイバーセキュリティ政策について

(https://www.digital.go.jp/assets/contents/node/basic_page/field_ref_resources/9f54b1fb-1a9f-4531-85cb-7659f0458a9b/c22fd9a6/20230911_meeting_technology_based_regulatory_reform_outline_04.pdf

ゼロトラストは、進化し続けるサイバー脅威とIT環境の変化に対応するための、不可逆的なセキュリティの潮流であり、今後もその適用範囲と技術は拡大していくことでしょう。

5. ゼロトラスト、中小企業はどこから始めるべきか

ゼロトラストは壮大なアプローチに見えますが、すべてを一度に導入する必要はありません。中小企業が現実的に始める第一歩としては、以下の2点が挙げられます。

(1)多要素認証(MFA)の徹底

クラウドサービス(Microsoft 365, Google Workspaceなど)やVPNアクセスの認証をMFAに切り替えることが最も費用対効果の高い対策です。これにより、ID・パスワード漏洩による不正アクセスを大幅に防げます。

(2)エンドポイントセキュリティ(EDR)の導入

PCやスマートフォンのような「エンドポイント」の監視を強化するEDR(Endpoint Detection and Response)製品を導入します。これにより、万が一マルウェアに感染しても、その活動を早期に検知し、被害の拡大を防ぐことができます。

このように、自社のリスクが高い領域から段階的に対策を進めることが、ゼロトラスト実現への現実的な道のりとなります。

6. まとめ

ゼロトラストセキュリティは、現代の複雑化したサイバー環境において、企業の情報資産を守るための最も効果的なアプローチとして、その重要性を増しています。従来の境界防御モデルが限界を迎える中、「決して信頼せず、常に検証する」というゼロトラストの原則は、クラウド、モバイル、リモートワークが常態化した環境において、あらゆるアクセスを厳格に制御し、潜在的な脅威から組織を守る基盤となります。多要素認証、デバイス健全性評価、マイクロセグメンテーション、最小特権アクセス、そして継続的な監視といった多角的なアプローチを組み合わせることで、ゼロトラストは実現されます。今後、AIや機械学習との融合、OT/IoTセキュリティへの拡張、SASE(Secure Access Service Edge)との統合など、その進化は加速し、企業のデジタルトランスフォーメーションを支える不可欠な要素となるでしょう。ゼロトラストは、もはや選択肢ではなく、現代のビジネスにおける必須のセキュリティ戦略と言えます。

![[オンデマンド]情報セキュリティと個人情報保護の解説コース](https://assets.monodukuri.com/gihou/photo/91/4ef6d91f-a7e0-4761-b023-c820c9635ebe.jpeg?d=0x0)

![[オンデマンド]情報セキュリティと個人情報保護の解説コース](https://assets.monodukuri.com/gihou/photo/91/5a8517a4-3b34-425d-9475-2face284732d.jpeg?d=0x0)