現代社会は、情報技術の発展により、かつてないほど便利で効率的なデジタル社会へと変貌を遂げました。ビジネスから個人の生活に至るまで、あらゆる活動がインターネットとデジタルデータに依存しています。しかし、この利便性の裏側には、常に進化し続けるサイバー脅威という「闇」が潜んでいます。その中でも、今や組織と個人の財産を最も深刻に脅かす存在が「ランサムウェア」です。企業や病院、政府機関といった社会インフラを担う組織はもちろん、個人の大切な写真や文書データまで、ランサムウェアは標的を選びません。一度感染すれば、システムは停止し、データは人質に取られ、事業継続や日常生活に甚大な影響を及ぼします。これは単なる技術的な問題ではなく、私たちのデジタル社会における生存基盤そのものに関わる、緊急性の高い危機です。今回は、ランサムウェア攻撃の基本的な仕組みから、なぜこれほどまでに被害が拡大しているのか、そして私たちがいかにしてこの狡猾な脅威から財産と安全を守るべきかについて、具体的かつ包括的な対策を解説します。この終わりなき戦いにおいて、適切な知識と対策を持つことが、何よりも強力な防御となります。

1. デジタル社会に潜む最大の脅威

ランサムウェアは、サイバー攻撃の中でも特に悪質性が高く、その破壊的な影響から「デジタル社会に潜む最大の脅威」として認識されています。この脅威が他のマルウェアと一線を画すのは、金銭的利益を目的とした明確な「ビジネスモデル」として確立されている点です。従来のウイルスがデータの破壊や情報窃取を目的としていたのに対し、ランサムウェアは標的のデータを人質に取り、その解除と引き換えに身代金(Ransom)を要求します。被害の規模は年々拡大しており、数十億円規模の身代金が要求されるケースも珍しくありません。これにより、被害組織は巨額の経済的損失を被るだけでなく、事業停止による機会損失、顧客情報漏洩による信頼失墜、そして復旧に要する膨大な時間と労力を強いられます。さらに近年では、「二重脅迫(Double Extortion)」と呼ばれる手口が主流となり、単にファイルを暗号化するだけでなく、窃取した機密情報を公開すると脅すことで、身代金の支払いをより強力に迫ります。この二重の脅迫は、単なるデータ復旧を超えた、企業存続を揺るがす危機となり、デジタル社会における活動の根幹を揺るがしています。ランサムウェアは、もはや一部の技術者が対応すればよいセキュリティ問題ではなく、経営層や政府レベルでの取り組みが不可欠な、社会全体の安全保障に関わる重大な課題となっているのです。

2. 【初心者向け】ランサムウェアとは?仕組みと感染経路をわかりやすく解説

(1) ランサムウェアの定義と仕組み~ファイルを暗号化し、身代金を要求~

ランサムウェア(Ransomware)は、悪意のあるソフトウェア(マルウェア)の一種であり、標的とするシステムやデバイスに侵入した後、保存されているファイルやデータを勝手に暗号化し、利用者がアクセスできない状態にする不正プログラムです。暗号化が完了すると、攻撃者は復号(暗号化を解除すること)と引き換えに金銭、通常は追跡が困難な仮想通貨(ビットコインなど)での「身代金」を要求するメッセージを画面に表示します。この身代金を支払っても、必ずしもデータが元通りに戻る保証はありません。また、現代の主要な手口は、暗号化する前に機密情報を盗み出す「二重脅迫」であり、支払いを拒否すればデータを公開すると脅しをかけます。ランサムウェアの仕組みは、強力な公開鍵暗号方式を利用していることが多く、一度暗号化されてしまうと、攻撃者が持つ秘密鍵なしに自力で復元することは事実上不可能です。

(2) 名称の由来、「Ransom(身代金)」と「Software」

ランサムウェアという名称は、その機能と目的を端的に示しています。「Ransom(ランサム)」は英語で「身代金」を意味し、「Software(ソフトウェア)」はコンピュータプログラム全般を指します。つまり、「身代金を要求するソフトウェア」という意味がこの名称の由来であり、その性質を直接的に表現しています。このシンプルなネーミングは、攻撃者がデータアクセスを人質に取り、金銭の支払いを強制するという、このマルウェアの最も悪質な特性を明確に表しています。

(3) 初期のランサムウェアから現代に至るまでの進化の歴史

ランサムウェアの概念自体は古くから存在しますが、現代の脅威となったのは比較的最近のことです。初期のランサムウェアは1989年に現れた「AIDS Trojan(PC Cyborg)」が有名です。これはフロッピーディスクで配布され、ファイルを隠蔽する程度の原始的なものでしたが、身代金を要求するという構造は同じでした。 その後、2000年代後半に入ると、追跡が困難な仮想通貨の登場と、より強力な暗号化技術の利用により、ランサムウェアは本格的に進化を遂げます。2013年頃に登場した「CryptoLocker」は、RSA暗号などの強力な暗号技術を初めて採用し、現代のランサムウェアの原型を築きました。 さらに、2017年に世界中を震撼させた「WannaCry」や「NotPetya」は、OSの脆弱性を悪用し、自己増殖しながらネットワークを高速で拡散するという、破壊的な特性を示しました。 そして現在、ランサムウェアは「Ransomware-as-a-Service (RaaS)」、すなわちサービスとしての提供モデルへと発展し、高度な技術力を持たない犯罪者でも容易に攻撃を実行できるようになりました。攻撃対象もばらまき型から、特定の企業や組織を狙う「標的型」へとシフトし、二重脅迫や三重脅迫(身代金要求に加え、顧客への攻撃や株価操作などを示唆)といった手口の高度化が進んでいます。

(4) 現代の主なタイプと手口

現代のランサムウェアは、主にファイルの暗号化を行う「クリプト型(Crypto-Ransomware)」が主流ですが、他にも様々なタイプが存在します。

- ロッカー型(Locker-Ransomware): ファイルの暗号化は行わず、PCの画面全体をロックして、OSやデバイスへのアクセス自体を妨害するタイプ。比較的解除が容易な場合もある。

- 二重脅迫型(Double Extortion): 最も現代的で危険な手口。ファイルを暗号化する前に、まず機密情報や顧客データを抜き取り(窃取)、身代金が支払われなければそのデータを公開すると脅迫します。これにより、被害組織は暗号化の解除だけでなく、情報漏洩を防ぐためにも支払いを迫られます。 侵入手口としては、フィッシングメール、脆弱性を突いた攻撃、リモートデスクトップ接続(RDP)の認証情報の窃取、そしてサプライチェーン(取引先)を経由した攻撃が主要となっています。

3. なぜ被害が止まらない?ランサムウェア攻...

現代社会は、情報技術の発展により、かつてないほど便利で効率的なデジタル社会へと変貌を遂げました。ビジネスから個人の生活に至るまで、あらゆる活動がインターネットとデジタルデータに依存しています。しかし、この利便性の裏側には、常に進化し続けるサイバー脅威という「闇」が潜んでいます。その中でも、今や組織と個人の財産を最も深刻に脅かす存在が「ランサムウェア」です。企業や病院、政府機関といった社会インフラを担う組織はもちろん、個人の大切な写真や文書データまで、ランサムウェアは標的を選びません。一度感染すれば、システムは停止し、データは人質に取られ、事業継続や日常生活に甚大な影響を及ぼします。これは単なる技術的な問題ではなく、私たちのデジタル社会における生存基盤そのものに関わる、緊急性の高い危機です。今回は、ランサムウェア攻撃の基本的な仕組みから、なぜこれほどまでに被害が拡大しているのか、そして私たちがいかにしてこの狡猾な脅威から財産と安全を守るべきかについて、具体的かつ包括的な対策を解説します。この終わりなき戦いにおいて、適切な知識と対策を持つことが、何よりも強力な防御となります。

1. デジタル社会に潜む最大の脅威

ランサムウェアは、サイバー攻撃の中でも特に悪質性が高く、その破壊的な影響から「デジタル社会に潜む最大の脅威」として認識されています。この脅威が他のマルウェアと一線を画すのは、金銭的利益を目的とした明確な「ビジネスモデル」として確立されている点です。従来のウイルスがデータの破壊や情報窃取を目的としていたのに対し、ランサムウェアは標的のデータを人質に取り、その解除と引き換えに身代金(Ransom)を要求します。被害の規模は年々拡大しており、数十億円規模の身代金が要求されるケースも珍しくありません。これにより、被害組織は巨額の経済的損失を被るだけでなく、事業停止による機会損失、顧客情報漏洩による信頼失墜、そして復旧に要する膨大な時間と労力を強いられます。さらに近年では、「二重脅迫(Double Extortion)」と呼ばれる手口が主流となり、単にファイルを暗号化するだけでなく、窃取した機密情報を公開すると脅すことで、身代金の支払いをより強力に迫ります。この二重の脅迫は、単なるデータ復旧を超えた、企業存続を揺るがす危機となり、デジタル社会における活動の根幹を揺るがしています。ランサムウェアは、もはや一部の技術者が対応すればよいセキュリティ問題ではなく、経営層や政府レベルでの取り組みが不可欠な、社会全体の安全保障に関わる重大な課題となっているのです。

2. 【初心者向け】ランサムウェアとは?仕組みと感染経路をわかりやすく解説

(1) ランサムウェアの定義と仕組み~ファイルを暗号化し、身代金を要求~

ランサムウェア(Ransomware)は、悪意のあるソフトウェア(マルウェア)の一種であり、標的とするシステムやデバイスに侵入した後、保存されているファイルやデータを勝手に暗号化し、利用者がアクセスできない状態にする不正プログラムです。暗号化が完了すると、攻撃者は復号(暗号化を解除すること)と引き換えに金銭、通常は追跡が困難な仮想通貨(ビットコインなど)での「身代金」を要求するメッセージを画面に表示します。この身代金を支払っても、必ずしもデータが元通りに戻る保証はありません。また、現代の主要な手口は、暗号化する前に機密情報を盗み出す「二重脅迫」であり、支払いを拒否すればデータを公開すると脅しをかけます。ランサムウェアの仕組みは、強力な公開鍵暗号方式を利用していることが多く、一度暗号化されてしまうと、攻撃者が持つ秘密鍵なしに自力で復元することは事実上不可能です。

(2) 名称の由来、「Ransom(身代金)」と「Software」

ランサムウェアという名称は、その機能と目的を端的に示しています。「Ransom(ランサム)」は英語で「身代金」を意味し、「Software(ソフトウェア)」はコンピュータプログラム全般を指します。つまり、「身代金を要求するソフトウェア」という意味がこの名称の由来であり、その性質を直接的に表現しています。このシンプルなネーミングは、攻撃者がデータアクセスを人質に取り、金銭の支払いを強制するという、このマルウェアの最も悪質な特性を明確に表しています。

(3) 初期のランサムウェアから現代に至るまでの進化の歴史

ランサムウェアの概念自体は古くから存在しますが、現代の脅威となったのは比較的最近のことです。初期のランサムウェアは1989年に現れた「AIDS Trojan(PC Cyborg)」が有名です。これはフロッピーディスクで配布され、ファイルを隠蔽する程度の原始的なものでしたが、身代金を要求するという構造は同じでした。 その後、2000年代後半に入ると、追跡が困難な仮想通貨の登場と、より強力な暗号化技術の利用により、ランサムウェアは本格的に進化を遂げます。2013年頃に登場した「CryptoLocker」は、RSA暗号などの強力な暗号技術を初めて採用し、現代のランサムウェアの原型を築きました。 さらに、2017年に世界中を震撼させた「WannaCry」や「NotPetya」は、OSの脆弱性を悪用し、自己増殖しながらネットワークを高速で拡散するという、破壊的な特性を示しました。 そして現在、ランサムウェアは「Ransomware-as-a-Service (RaaS)」、すなわちサービスとしての提供モデルへと発展し、高度な技術力を持たない犯罪者でも容易に攻撃を実行できるようになりました。攻撃対象もばらまき型から、特定の企業や組織を狙う「標的型」へとシフトし、二重脅迫や三重脅迫(身代金要求に加え、顧客への攻撃や株価操作などを示唆)といった手口の高度化が進んでいます。

(4) 現代の主なタイプと手口

現代のランサムウェアは、主にファイルの暗号化を行う「クリプト型(Crypto-Ransomware)」が主流ですが、他にも様々なタイプが存在します。

- ロッカー型(Locker-Ransomware): ファイルの暗号化は行わず、PCの画面全体をロックして、OSやデバイスへのアクセス自体を妨害するタイプ。比較的解除が容易な場合もある。

- 二重脅迫型(Double Extortion): 最も現代的で危険な手口。ファイルを暗号化する前に、まず機密情報や顧客データを抜き取り(窃取)、身代金が支払われなければそのデータを公開すると脅迫します。これにより、被害組織は暗号化の解除だけでなく、情報漏洩を防ぐためにも支払いを迫られます。 侵入手口としては、フィッシングメール、脆弱性を突いた攻撃、リモートデスクトップ接続(RDP)の認証情報の窃取、そしてサプライチェーン(取引先)を経由した攻撃が主要となっています。

3. なぜ被害が止まらない?ランサムウェア攻撃が急増する3つの背景

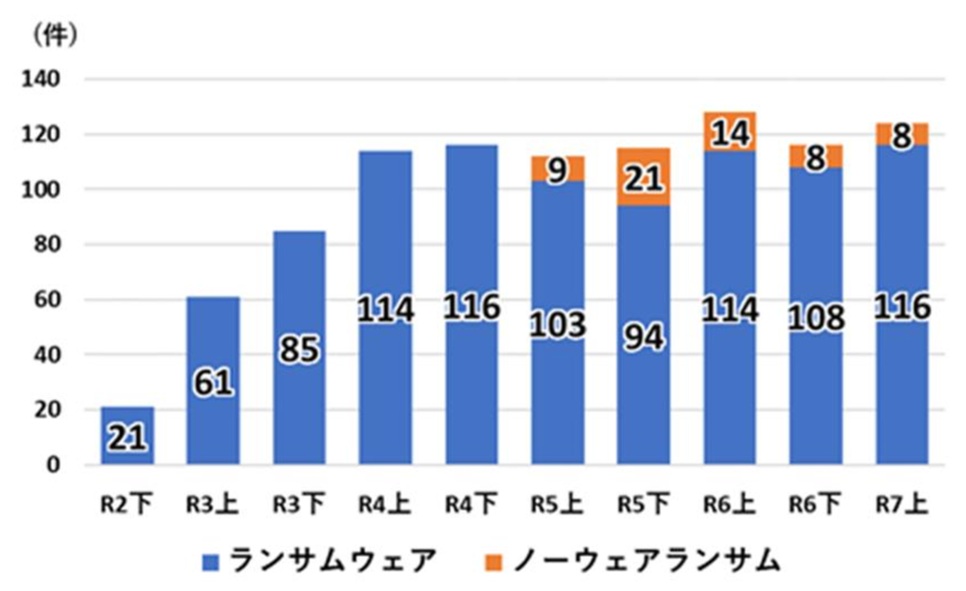

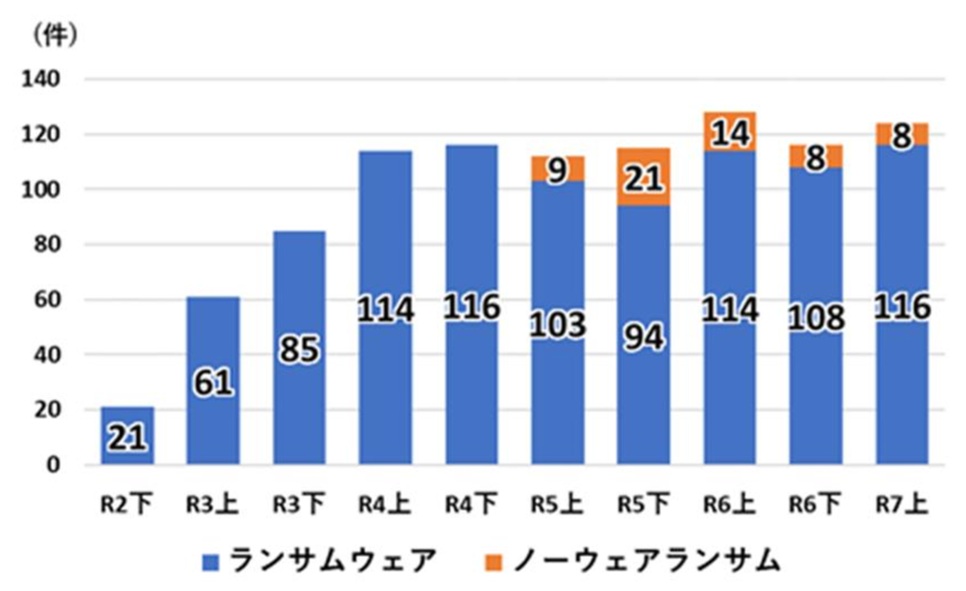

警察庁の報告によると、令和7年上半期におけるランサムウェアの被害報告件数は 116 件であり、半期の件数として令和4年下半期と並び最多です。(下図参照)

図. 令和7年上半期における サイバー空間をめぐる脅威の情勢等について (令和7年9月 警察庁サイバー警察局 pdfから引用)

(1) 攻撃側の視点、なぜランサムウェアは「儲かる」のか

ランサムウェア攻撃が爆発的に増加している最大の要因は、それが攻撃者にとって「極めて利益率の高いビジネス」として確立してしまったことにあります。特に以下の点が、攻撃の動機を高めています。 まず、仮想通貨の普及により、国境を越えた匿名性の高い送金が可能になり、追跡リスクが大幅に軽減されました。次に、前述のRaaS(Ransomware-as-a-Service)モデルの登場です。これは、ランサムウェアのツールやインフラが闇市場でサブスクリプション型で提供され、高度な技術を持たないサイバー犯罪者でも容易に攻撃を実行できる環境が整ったことを意味します。さらに、高額な身代金を支払う企業が一定数存在するという事実が、攻撃者に対する成功報酬の保証となっています。特に、医療機関や金融機関など、システム停止が許されない組織は、迅速な復旧を優先し、身代金に応じてしまう傾向があり、これが悪循環を生み出しています。

(2) 防御側の課題、なぜ被害が拡大するのか

一方で、防御側の課題も被害拡大に深く関わっています。多くの組織では、セキュリティ投資が追いついていません。「サイバーセキュリティ人材の不足」は世界的な問題であり、特に中小企業では専任の担当者がおらず、最新の脅威情報に対応できないケースが散見されます。また、多くの企業が「レガシーシステム(古いシステム)」を使い続けており、OSやアプリケーションに存在する既知の脆弱性が放置されていることも、攻撃の温床となっています。さらに、「セキュリティ意識の低さ」、特に末端の従業員の意識の低さが大きな弱点となります。巧妙なフィッシングメールや偽サイトに騙され、従業員が意図せずマルウェアの侵入経路を作ってしまうことが、攻撃成功の主要因となっています。

(3) 標的型攻撃とばらまき型攻撃の巧妙化

攻撃の手法も進化しています。初期の「ばらまき型攻撃」は、大量のユーザーに無差別にメールを送りつけるものでしたが、現代では特定の組織を徹底的に調査し、その組織の最も弱い部分を狙う「標的型攻撃(APT)」が主流です。攻撃者は、標的組織の取引先や提携企業を足がかりにする「サプライチェーン攻撃」を通じて侵入するなど、非常に巧妙な手段を用います。また、侵入後の潜伏期間を長く取り、ネットワーク内部の機密情報を詳細に調査してから暗号化を実行することで、より効果的に、より高額な身代金を要求できるようになっています。このように、攻撃側の技術と戦略の巧妙化、そして防御側の準備不足と脆弱性が複合的に作用し、ランサムウェアの被害を急増させているのです。

4. ランサムウェアから会社を守る!今すぐできる5つの対策と復旧手順

(1) 技術的な防御の基本、入口・内部・出口対策

ランサムウェア対策は、攻撃の段階に応じた「多層防御」が基本です。 まず「入口対策」として、最も重要なのはエンドポイント(PCやサーバー)の保護です。OS、アプリケーション、特にWebブラウザやメールソフトは常に最新の状態に保ち、既知の脆弱性を塞ぐ「パッチ適用」を徹底します。また、迷惑メールフィルタリング機能や、URLの安全性をチェックする機能が搭載されたセキュリティゲートウェイの導入も不可欠です。 次に「内部対策」では、侵入を許した後の被害拡大を防ぎます。ネットワークを部門や機能ごとに細かく分割する「ネットワーク・セグメンテーション」を実施し、万が一一つの部門が感染しても、他の部門への拡散を食い止めます。また、管理者権限の適切な管理と、最小限の権限のみを付与する「最小権限の原則」を徹底します。 最後に「出口対策」として、暗号化される前のデータ復旧を可能にするバックアップ戦略があります。バックアップは、ネットワークから隔離された場所に保管する「オフラインバックアップ」や、頻繁にアクセスできないクラウドストレージを利用するなど、攻撃から守られた環境で行うことが極めて重要です(3-2-1ルール:3つのコピーを2種類のメディアに、1つはオフサイト/オフラインに)。

(2) 組織的な防御の確立、体制と計画

技術的な対策だけでなく、組織全体としてランサムウェアに立ち向かう体制を整えることが不可欠です。具体的には、セキュリティポリシーを策定し、全従業員に周知徹底します。また、緊急事態が発生した際に迅速に対応できる「インシデントレスポンス(IR)計画」を事前に作成し、定期的に模擬訓練を実施することが必須です。計画には、感染拡大の阻止、被害状況の確認、関係機関への報告、そして復旧作業の手順を明確に盛り込みます。さらに、万が一の身代金支払いに関する組織の正式な方針(原則として支払わないなど)も事前に決定しておくべきです。

(3) 万が一攻撃を受けた場合の対応

ランサムウェアに感染した疑いがある場合、最も重要なのは「感染拡大の阻止」です。

- 即座にネットワークから隔離する: 感染拡大を防ぐため、LANケーブルを抜く、Wi-Fiを切るなどして物理的にネットワークから遮断します。ただし、電源を強制的に切ることは避けてください。メモリ上の痕跡が消え、復旧や調査が困難になる場合があります。

- 専門家への連絡: 迅速にセキュリティ専門の業者(CSIRTや外部のインシデント対応チーム)に連絡し、支援を求めます。

- 証拠の保全: 復旧を急ぐあまり、システムログやマルウェアのファイルを削除してしまわないよう、デジタルフォレンジック(科学的調査)のための証拠を保全します。

- データ復旧: 攻撃者との交渉を避け、事前に用意した安全なバックアップからデータを復元することを最優先とします。身代金の支払いは、犯罪組織に資金を提供し、将来の攻撃を助長する行為であり、推奨されません。

5. 防御の要~次世代エンドポイントセキュリティ(EDR/NGAV)の重要性~

従来のウイルス対策ソフトだけでは、高度なランサムウェアを防ぎきれないケースが増えています。現在は、侵入されることを前提に、不審な挙動をリアルタイムで検知・対処するEDR(Endpoint Detection and Response)機能を含む製品の導入が、特に企業においては標準となりつつあります。

(1) 総合セキュリティソフトとは、複数の防御機能を統合

総合セキュリティソフト(セキュリティスイート)とは、単一の機能に特化したソフトウェアではなく、ランサムウェアを含む多岐にわたるサイバー脅威に対応するために、複数の防御機能を統合したパッケージ製品です。これは、デジタル機器をめぐる脅威が多様化し、単なるウイルス対策だけでは不十分になった現代において、個人や組織のデバイスを包括的に守るための「防御の要」として機能します。例えば、ウイルス・マルウェア対策はもちろん、フィッシング対策、迷惑メール対策、ファイアウォール機能、Webサイトの危険度判定機能などが一つにまとめられています。

(2) 従来のアンチウイルスソフトとの違い

従来の「アンチウイルスソフト」は、その名の通り、既知のウイルスを定義ファイル(パターンファイル)と照合して検出・駆除することに主眼が置かれていました。しかし、この方式では、まだ発見されていない「ゼロデイ攻撃」や、定義ファイルに載っていない新種のランサムウェアに対しては無力でした。 一方、総合セキュリティソフトは、この限界を克服するために、以下のような高度な技術と複数の防御層を統合しています。これにより、「既知の脅威の排除」だけでなく「未知の脅威の検出と防御」にも対応できるよう設計されています。

(3) 総合セキュリティソフトが提供する主要機能

総合セキュリティソフトがランサムウェア対策として提供する主要機能は多岐にわたります。

- ヒューリスティック/振る舞い検知: 定義ファイルに頼らず、ファイルの動作や振る舞いを監視し、「ファイルの一括暗号化」といったランサムウェア特有の悪意ある行動を検出した時点でプロセスを遮断します。これは、新種のランサムウェアに対して特に有効です。

- ランサムウェア専用対策機能: データへのアクセスを監視し、暗号化を試みる不審なプロセスをブロックする専用モジュールを搭載している製品もあります。

- ファイアウォール: 外部からの不正な通信や、マルウェアが外部のC&C(コマンド&コントロール)サーバーに情報を送ろうとする通信を遮断します。

- Webフィルタリング/フィッシング対策: ユーザーがランサムウェアの配布元となる不正なWebサイトにアクセスしようとしたり、フィッシングメール内の危険なリンクをクリックしようとしたりするのを事前に防ぎます。

- 脆弱性スキャナー: OSやインストールされているソフトウェアに存在する既知の脆弱性をチェックし、パッチ適用を促すことで、攻撃の侵入経路を減らします。

(4) 選定と導入のポイント、保護性能、軽快さ、サポート体制

総合セキュリティソフトを選定する際は、単に機能が多いだけでなく、以下の3つのポイントを重視すべきです。

- 保護性能(検出率): 独立した第三者機関による評価レポートなどを参考に、新種や未知の脅威に対する検出率がどれだけ高いかをチェックします。特にランサムウェアに対する振る舞い検知の性能は重要です。

- 軽快さ(パフォーマンス): 高度な監視機能はPCの動作を重くする原因にもなり得ます。セキュリティソフトがシステムに与える負荷(動作の軽快さ)も重要な選定基準です。

- サポート体制: 万が一、感染してしまった際や、設定に困った際に、日本語での適切なサポートが受けられる体制が整っているかを確認します。ランサムウェアは緊急性が高いため、迅速で信頼できるサポートは非常に重要です。

6. 未来の防御へ~ランサムウェアとの終わりなき戦い~

(1) AI/機械学習を活用した未知の脅威への対応

ランサムウェア攻撃が日々進化し、特に新種や亜種が大量に生成される現代において、従来のパターンマッチング型の防御では限界があります。そこで、未来の防御の核となるのが、AI(人工知能)と機械学習(ML)の活用です。防御側がAIを活用する一方で、攻撃側もまた「生成AI」を悪用しています。 より自然な日本語を使ったフィッシングメールの作成や、検知を回避するマルウェアコードの生成にAIが使われており、AI対AIの攻防が激化しています。

(2) ゼロトラストモデルの概念とランサムウェア対策への適用

従来のセキュリティモデルは、社内ネットワークの「内側は安全、外側は危険」という境界防御に依存していました。しかし、標的型ランサムウェアが一旦内部に侵入すると、その境界防御は無力化し、ネットワーク全体に感染が拡大してしまいます。 これに対し、ゼロトラスト(Zero Trust)モデルは、「いかなるユーザー、デバイス、アクセスも信用しない(Never Trust, Always Verify)」を原則とします。ネットワーク内部であっても、すべてのアクセス要求に対して都度厳格な認証と認可を行います。ランサムウェア対策への適用としては、以下の点が重要です。

- マイクロセグメンテーション: ネットワークを最小単位に細分化し、感染が起こっても横方向(ラテラルムーブメント)への拡散を極限まで制限します。

- 多要素認証(MFA)の必須化: 侵入者が窃取したID/パスワードだけではアクセスできないようにします。

- 最小権限の原則: ユーザーやアプリケーションに必要な最小限の権限のみを与え、被害を局所化します。

(3) サプライチェーン攻撃への警戒と対策

ランサムウェア攻撃の巧妙化に伴い、特に警戒すべきは「サプライチェーン攻撃」です。これは、セキュリティ対策が強固な大企業を直接狙うのではなく、その企業と取引のある中小企業やソフトウェア提供元など、比較的セキュリティが手薄な「サプライチェーン」の弱い部分を突破口として侵入する手法です。 対策としては、自社だけでなく、重要な取引先やベンダーのセキュリティ体制を評価し、契約やガイドラインを通じてセキュリティ要件を組み込むことが求められます。また、サプライチェーン経由で導入されるソフトウェアやサービスについて、そのセキュリティが確保されているかを検証するプロセス(例えば、脆弱性情報の共有や監査)を確立することが不可欠です。

(4) データレジリエンス(回復力)を高める重要性

最終的な防御線、そして最も重要なのが、ランサムウェアの攻撃を「受けた後の回復力(データレジリエンス)」を高めることです。ランサムウェアの脅威が高まるにつれ、「感染を完全に防ぐのは不可能である」という前提に立ち、「いかに早く、低コストで、業務を復旧させるか」という視点が重要になります。 その核心となるのが、攻撃者から完全に隔離され、復元可能な状態が保証されたデータのバックアップ(隔離・オフライン化)と、そのデータを用いてシステムを迅速に再構築できる復旧計画です。単にバックアップを取るだけでなく、そのデータがランサムウェアに汚染されていないか(イミュータブル=不変性)、そして実際に復元できるかを定期的に検証する訓練(リカバリテスト)を行うことで、組織のレジリエンスは確保されます。

7. まとめ

(1) ランサムウェア対策は「人・プロセス・技術」の三位一体

ランサムウェアの脅威は、単一の技術的な解決策で排除できるものではありません。真に強固な防御体制を構築するには「人(従業員の意識)」「プロセス(組織のルールと計画)」そして「技術(セキュリティソフトやインフラ)」の三要素が、連携し、一体となって機能する必要があります。どれか一つが欠けても、ランサムウェアの侵入を許す弱点となり得ます。技術がどれほど進化しても、それを適切に運用し、ルールを守り、脅威を認識するのは「人」であり、またその「人」が定めた「プロセス」に基づいて「技術」は導入されるからです。

(2) 最も脆弱なのは「人」、セキュリティ意識の継続的な向上

三位一体の要素の中で、攻撃者が最も狙いやすく、かつ最も脆弱になりがちなのが「人」です。巧妙なフィッシングメールやソーシャルエンジニアリングの手口は、人の心理的な隙や、忙しさ、知識の欠如を突いてきます。このため、最新のセキュリティ技術を導入する一方で、従業員一人ひとりに対するセキュリティ教育とトレーニングを継続的に実施することが、最もコストパフォーマンスの高い防御策となります。不審なメールやURLをクリックしない、安易に個人情報を教えない、強力なパスワードと多要素認証を使うといった基本的な行動を習慣化させることが、組織全体のセキュリティレベルを飛躍的に向上させます。

(3) デジタル社会の安全を守るために、私たち一人ひとりができること

ランサムウェアは、大企業だけの問題ではありません。個人情報が詰まったPCやスマートフォンも、大切な財産です。デジタル社会の安全を守るためには、私たち一人ひとりが「自分も標的になり得る」という当事者意識を持つことが重要です。具体的には、信頼できる総合セキュリティソフトを導入し、OSとアプリケーションを常にアップデートし、そして何よりも「疑わしいものは開かない」という鉄則を守ることです。攻撃は日々進化していますが、基本的な防御行動を徹底し、知識をアップデートし続けることで、私たちはこの終わりなき戦いに立ち向かい、自らのデジタル財産と社会の安全を守ることができます。