IoT機器から産業用システムに至るまで、あらゆるデジタル製品がネットワークに接続される現代において、サイバーセキュリティは単なる技術的な問題ではなく、製品の品質と信頼性を左右する根幹となりました。しかし、多くの製品は十分なセキュリティを確保しないまま市場に投入され、大規模なサイバーインシデントの温床となっています。この現状を打破するため、欧州連合(EU)は画期的な法規制、サイバーレジリエンス法(Cyber Resilience Act)の導入を進めています。CRA法は、EU市場で流通する「デジタル要素を持つ製品」の設計から廃棄に至るライフサイクル全体にわたり、厳格なセキュリティ基準と義務を課すものです。この規制は、EU域外の日本企業に対しても、欧州市場へのアクセスを維持するための「必須条件」として、製品の設計思想や企業体制の根本的な変革を迫ります。今回は、このCRA法が求めるセキュリティ基準の全貌と、日本企業が取るべき「防御」(罰則リスクの回避)と「義務」(規制適合)の具体的な対応策を詳細に解説します。

1. CRA法(サイバーレジリエンス法)とは何か?

(1) デジタル製品の安全性を揺るがすサイバーリスクの高まり

インターネット接続が可能なスマート家電、センサー、産業用制御システム(ICS)といったデジタル製品の爆発的な普及は、生活や産業に利便性をもたらす一方で、前例のないサイバーリスクを生み出しました。これらの製品の多くは、開発時にセキュリティが十分に考慮されず、脆弱性を抱えたまま出荷されるケースが少なくありません。攻撃者は、こうした「セキュリティの低い末端製品」を足がかりに、家庭内のネットワークや企業のサプライチェーンへと侵入します。特に、ソフトウェアのサプライチェーンにおける脆弱性の問題は深刻であり、ある一つの部品(OSSなど)に存在する欠陥が、それを利用する数多くの最終製品を一斉に危険にさらす事態が常態化しています。従来のサイバーセキュリティ対策が個々の企業や消費者任せであったため、この連鎖的なリスクの増大に追いついていませんでした。CRA法は、この「製品の初期段階からの安全性の欠如」こそが問題の根源であると捉え、規制による強制的な改善を目指しています。

(2) CRA法(Cyber Resilience Act)の概要と目的

CRA法は、デジタル製品の安全性を高め、EU域内のサイバーレジリエンス(サイバー攻撃に対する強靭性)を向上させることを目的に策定されました。この法律は、EU市場に投入されるデジタル要素を持つ製品に対し、統一された最低限のセキュリティ要件を設定するEU規則(Regulation)であり、加盟国間での解釈の違いが生じにくい形で適用されます。主要な目的は二つあります。一つは、消費者がより安全な製品を選択できるよう、セキュリティに関する透明性を高めること。もう一つは、製品の製造者、輸入者、販売者といった経済主体に対し、製品のライフサイクル全体を通じてセキュリティ義務を課し、インシデントの発生を未然に防ぎ、発生後の対応能力を高めることです。これにより、EU市場全体のデジタル信頼性を底上げし、最終的に経済活動の安定に寄与することを狙っています。製品開発の初期段階からセキュリティを組み込む「セキュリティ・バイ・デザイン」の徹底を製造者に強く求める点が、CRA法の最大の特徴です。

(3) 「レジリエンス」という新たなセキュリティの概念

CRA法の名称に含まれる「レジリエンス(Resilience)」は、「回復力」や「強靭性」を意味し、従来のセキュリティ対策の概念からの重要な転換を示唆しています。従来のセキュリティ対策の多くは、攻撃を「防御」すること(Prevention)に重点が置かれていました。しかし、サイバー攻撃が避けられないものとなった現代において、「完全に防御する」という考え方は非現実的です。レジリエンスとは、「インシデントの発生を前提として、攻撃を受けても機能やサービスの提供を継続し、被害を最小限に抑え、迅速かつ効果的に元の状態に回復する能力」を指します。CRA法は、このレジリエンスを製品に組み込むことを要求します。具体的には、製品の出荷後の脆弱性対応の仕組み、インシデント報告の義務、そしてユーザーに対する透明性の高い情報提供など、継続的なセキュリティ管理のプロセス(仕組み)の構築を製造者に義務付けています。これは、製品を一度出荷したら終わりではなく、長期間にわたりその安全性に責任を持つという、製造者の新たな「義務」を定義しています。

2. CRA法の核となる内容と日本企業への影響

(1) CRA法が定める主要な「義務」の全体像

CRA法は、EU市場に製品を投入する製造者に対し、製品の設計、開発、製造、そして販売後のサポート期間に至るまで、包括的な義務を課します。この義務は主に以下の3つの柱から成り立っています。

- 必須要件(Essential Requirements)への適合、製品が市場に投入される時点で、アクセス制御、暗号化、データ保護、安全なデフォルト設定などのセキュリティ機能を技術的に保証すること。

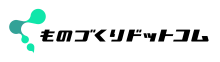

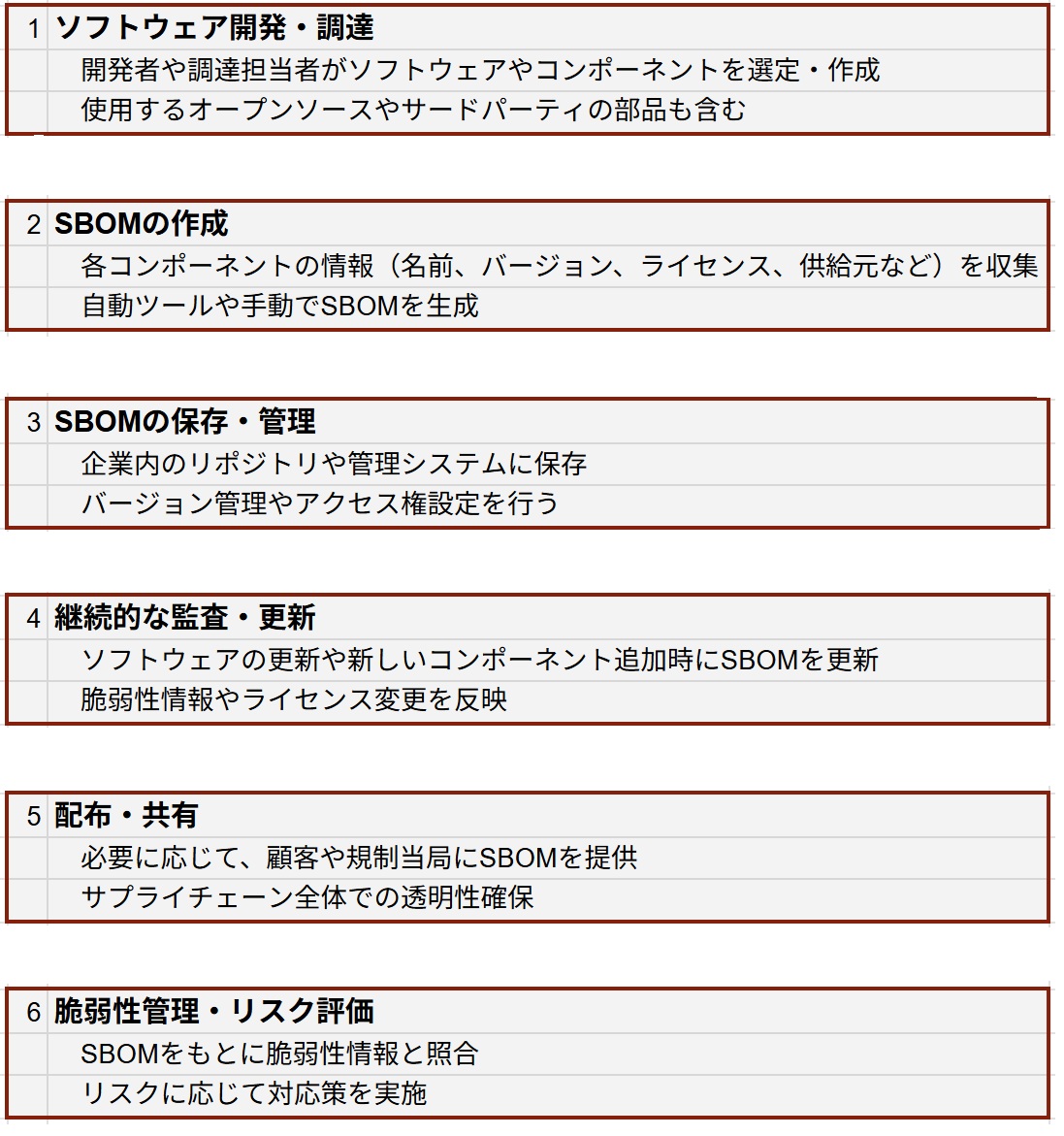

- 脆弱性管理プロセスの確立、製品のライフサイクル全体(原則最低5年間など)にわたり、脆弱性を特定・修正する体制を構築すること。これには、ソフトウェア部品表(SBOM)の作成・開示義務も含まれます。

- 報告義務と透明性の確保、重大な脆弱性やインシデントについて、所定の期間内(例:24時間以内)にEU当局(ENISA等)へ報告すること。

(2) 厳格な「罰則」規定と企業が負うリスク

CRA法の最大の特徴の一つは、その厳格な罰則規定です。これは、EUの一般データ保護規則(GDPR)と並ぶ、非常に重いペナルティを企業に課すものです。

CRA法が定める罰則は、違反の重大性に応じて段階的に設定されていますが、最も深刻な違反、特にCRA法の必須要件への不適合や、脆弱性対応プロセスの不履行が認められた場合、全世界年間売上高の最大2.5%または1,500万ユーロのいずれか高い方が制裁金として科される可能性があります。この金額は、企業の存続を脅かす規模であり、罰則リスクの回避は、もはやコンプライアンス部門だけでなく、経営層が直視すべき最重要課題となっています。

罰則のリスクは金銭的なものに留まりません。CRA法に不適合と判断された製品は、EU市場からの販売停止や回収を命じられる可能性があり、これはブランドイメージの失墜、在庫の廃棄、顧客との信用の破綻といった、計り知れないビジネス上の損失を招きます。また、報告義務の不履行は、インシデントの隠蔽と見なされ、消費者や規制当局からの信頼を完全に失うことになります。

(3) 日本企業が直面するビジネス・法務上の課題

CRA法...

IoT機器から産業用システムに至るまで、あらゆるデジタル製品がネットワークに接続される現代において、サイバーセキュリティは単なる技術的な問題ではなく、製品の品質と信頼性を左右する根幹となりました。しかし、多くの製品は十分なセキュリティを確保しないまま市場に投入され、大規模なサイバーインシデントの温床となっています。この現状を打破するため、欧州連合(EU)は画期的な法規制、サイバーレジリエンス法(Cyber Resilience Act)の導入を進めています。CRA法は、EU市場で流通する「デジタル要素を持つ製品」の設計から廃棄に至るライフサイクル全体にわたり、厳格なセキュリティ基準と義務を課すものです。この規制は、EU域外の日本企業に対しても、欧州市場へのアクセスを維持するための「必須条件」として、製品の設計思想や企業体制の根本的な変革を迫ります。今回は、このCRA法が求めるセキュリティ基準の全貌と、日本企業が取るべき「防御」(罰則リスクの回避)と「義務」(規制適合)の具体的な対応策を詳細に解説します。

1. CRA法(サイバーレジリエンス法)とは何か?

(1) デジタル製品の安全性を揺るがすサイバーリスクの高まり

インターネット接続が可能なスマート家電、センサー、産業用制御システム(ICS)といったデジタル製品の爆発的な普及は、生活や産業に利便性をもたらす一方で、前例のないサイバーリスクを生み出しました。これらの製品の多くは、開発時にセキュリティが十分に考慮されず、脆弱性を抱えたまま出荷されるケースが少なくありません。攻撃者は、こうした「セキュリティの低い末端製品」を足がかりに、家庭内のネットワークや企業のサプライチェーンへと侵入します。特に、ソフトウェアのサプライチェーンにおける脆弱性の問題は深刻であり、ある一つの部品(OSSなど)に存在する欠陥が、それを利用する数多くの最終製品を一斉に危険にさらす事態が常態化しています。従来のサイバーセキュリティ対策が個々の企業や消費者任せであったため、この連鎖的なリスクの増大に追いついていませんでした。CRA法は、この「製品の初期段階からの安全性の欠如」こそが問題の根源であると捉え、規制による強制的な改善を目指しています。

(2) CRA法(Cyber Resilience Act)の概要と目的

CRA法は、デジタル製品の安全性を高め、EU域内のサイバーレジリエンス(サイバー攻撃に対する強靭性)を向上させることを目的に策定されました。この法律は、EU市場に投入されるデジタル要素を持つ製品に対し、統一された最低限のセキュリティ要件を設定するEU規則(Regulation)であり、加盟国間での解釈の違いが生じにくい形で適用されます。主要な目的は二つあります。一つは、消費者がより安全な製品を選択できるよう、セキュリティに関する透明性を高めること。もう一つは、製品の製造者、輸入者、販売者といった経済主体に対し、製品のライフサイクル全体を通じてセキュリティ義務を課し、インシデントの発生を未然に防ぎ、発生後の対応能力を高めることです。これにより、EU市場全体のデジタル信頼性を底上げし、最終的に経済活動の安定に寄与することを狙っています。製品開発の初期段階からセキュリティを組み込む「セキュリティ・バイ・デザイン」の徹底を製造者に強く求める点が、CRA法の最大の特徴です。

(3) 「レジリエンス」という新たなセキュリティの概念

CRA法の名称に含まれる「レジリエンス(Resilience)」は、「回復力」や「強靭性」を意味し、従来のセキュリティ対策の概念からの重要な転換を示唆しています。従来のセキュリティ対策の多くは、攻撃を「防御」すること(Prevention)に重点が置かれていました。しかし、サイバー攻撃が避けられないものとなった現代において、「完全に防御する」という考え方は非現実的です。レジリエンスとは、「インシデントの発生を前提として、攻撃を受けても機能やサービスの提供を継続し、被害を最小限に抑え、迅速かつ効果的に元の状態に回復する能力」を指します。CRA法は、このレジリエンスを製品に組み込むことを要求します。具体的には、製品の出荷後の脆弱性対応の仕組み、インシデント報告の義務、そしてユーザーに対する透明性の高い情報提供など、継続的なセキュリティ管理のプロセス(仕組み)の構築を製造者に義務付けています。これは、製品を一度出荷したら終わりではなく、長期間にわたりその安全性に責任を持つという、製造者の新たな「義務」を定義しています。

2. CRA法の核となる内容と日本企業への影響

(1) CRA法が定める主要な「義務」の全体像

CRA法は、EU市場に製品を投入する製造者に対し、製品の設計、開発、製造、そして販売後のサポート期間に至るまで、包括的な義務を課します。この義務は主に以下の3つの柱から成り立っています。

- 必須要件(Essential Requirements)への適合、製品が市場に投入される時点で、アクセス制御、暗号化、データ保護、安全なデフォルト設定などのセキュリティ機能を技術的に保証すること。

- 脆弱性管理プロセスの確立、製品のライフサイクル全体(原則最低5年間など)にわたり、脆弱性を特定・修正する体制を構築すること。これには、ソフトウェア部品表(SBOM)の作成・開示義務も含まれます。

- 報告義務と透明性の確保、重大な脆弱性やインシデントについて、所定の期間内(例:24時間以内)にEU当局(ENISA等)へ報告すること。

(2) 厳格な「罰則」規定と企業が負うリスク

CRA法の最大の特徴の一つは、その厳格な罰則規定です。これは、EUの一般データ保護規則(GDPR)と並ぶ、非常に重いペナルティを企業に課すものです。

CRA法が定める罰則は、違反の重大性に応じて段階的に設定されていますが、最も深刻な違反、特にCRA法の必須要件への不適合や、脆弱性対応プロセスの不履行が認められた場合、全世界年間売上高の最大2.5%または1,500万ユーロのいずれか高い方が制裁金として科される可能性があります。この金額は、企業の存続を脅かす規模であり、罰則リスクの回避は、もはやコンプライアンス部門だけでなく、経営層が直視すべき最重要課題となっています。

罰則のリスクは金銭的なものに留まりません。CRA法に不適合と判断された製品は、EU市場からの販売停止や回収を命じられる可能性があり、これはブランドイメージの失墜、在庫の廃棄、顧客との信用の破綻といった、計り知れないビジネス上の損失を招きます。また、報告義務の不履行は、インシデントの隠蔽と見なされ、消費者や規制当局からの信頼を完全に失うことになります。

(3) 日本企業が直面するビジネス・法務上の課題

CRA法は、EU域内に拠点がなくても、製品をEU市場に輸出・販売する全ての日本企業に適用されます。このため、日本企業は以下の複数の課題に直面します。

ビジネス上の課題として、まず、製品開発のコスト増とリードタイム長期化が挙げられます。セキュリティ・バイ・デザインを徹底するためには、設計段階での追加のテスト、文書化、SBOM作成ツールへの投資が必要です。次に、競合優位性を確保するため、CRA適合を機にセキュリティを売りに変える戦略的転換が求められます。

法務・コンプライアンス上の課題としては、EUとの間でインシデント報告や当局対応を担うEU域内代表者の指名が必要となります。また、CRA法の技術要件は抽象的な部分があるため、調和規格(Harmonised Standards)が整備されるまでの間、解釈と適用に高い専門性が求められます。さらに、国内外のサプライヤーから提供される部品やソフトウェアのセキュリティ情報を確実に収集・管理するためのサプライチェーン管理体制の抜本的な見直しが不可欠です。欧州市場を主要なターゲットとする日本企業にとって、CRA対応は「できればやる」ではなく、「やらなければ市場から撤退を迫られる」レベルの経営課題です。

3. 適用対象製品の判断基準と具体例

(1) CRA法の適用を受ける「デジタル要素を持つ製品」の定義

CRA法が適用される製品は、「デジタル要素を持つ製品(Products with digital elements)」と定義されています。この定義は非常に広範であり、ネットワークに直接的または間接的に接続可能な、ハードウェアおよびソフトウェアを包含します。

具体的には、「データ処理、デジタル記憶、またはデジタル通信のいずれかを行う製品」であり、かつ「ネットワークインターフェース(有線または無線)、または他のデバイスやシステムへの接続機能を持つもの」が対象となります。重要なのは、最終製品だけでなく、最終製品に組み込まれるコンポーネント(部品)も、それが単体で市場に投入される場合は製造者としての義務を負う点です。

例えば、ルーターやスマートウォッチのような最終消費者向け製品はもちろん、産業機械に組み込まれる制御ボードや、自動車のインフォテインメントシステムに組み込まれるソフトウェアモジュール、さらには単体で販売されるオペレーティングシステム(OS)やアンチウイルスソフトウェアなどの非組み込み型ソフトウェアも含まれます。

一方で、CRA法は、クラウドサービスのようなリモートデータ処理サービス(Remote Data Processing Services)は原則として対象外としています。これは、これらのサービスがすでにNIS2指令などの他のEU指令で規制されているため、規制の重複を避けるためです。しかし、製品の機能に不可欠なバックエンドサービス(例:スマート家電のメーカーが提供するデータ同期サーバー)など、製品と密接に関連する部分については、CRA法の要件を満たすよう間接的に要求される場合があります。

(2) 【具体例】 CRAの適用を受ける製品(ハイリスク、重要、その他の分類)

CRA法の適用を受ける製品は、そのリスクレベルと重要度に応じて、主に「ハイリスク(High-Risk)」「重要(Important, Class I/II)」および「その他(Other)」の3つのカテゴリーに分類されます。この分類によって、製造者に課される適合性評価の手順やセキュリティ要件の厳格度が変わってきます。

ハイリスク製品は、セキュリティ障害が発生した場合に、社会やインフラに非常に大きな影響を与える可能性のある製品で、主に2つのクラスに分けられます。

- Class I(高リスク)、 遠隔監視システム、ID管理システム、特権アクセス管理ソフトウェアなど。

- Class II(非常に高リスク)、 オペレーティングシステム(OS)、VPN、マイクロプロセッサ、スマートカード、産業用制御システム(ICS)など、デジタルインフラの基盤をなす製品。

その他(非分類)の製品は、ハイリスク製品に分類されない一般的なデジタル要素を持つ製品の多くが該当します。

例、 一般消費者向けIoT機器(スマートホームデバイス、監視カメラ)、ルーターやモデム、パソコン、スマートフォン向けモバイルアプリ(特定機能を持つもの)、ウェブブラウザなど。市場に出回る大半の製品がこの分類に含まれます。分類が高いほど、適合性評価が厳格になり、製造者が自己宣言するだけでなく、第三者認証機関(Notified Body)による審査を受けることが義務付けられます。日本企業は、自社製品がどの分類に該当するかを正確に判断し、必要なコストと時間を計画に盛り込むことが重要です。

(3) 【具体例】 CRAの適用を受けない製品の範囲と例外規定

CRA法は広範な適用範囲を持つ一方で、既存のEU規制との重複を避けるため、いくつかの製品カテゴリを例外として除外しています。

【規制重複による除外】

医療機器(Medical Devices Regulation, MDR/IVDR) すでに独自の厳しいセキュリティ・リスク管理要件が課されているため、CRA法は適用されません。航空機、自動車、 既存の型式認証規制(Type Approval Regulation)が適用されるため、CRA法の対象外です。一部のサイバーセキュリティ製品(暗号製品など)、 EUの相互承認枠組みに含まれる製品は除外される可能性があります。

【性質による除外】

オープンソースソフトウェア(OSS) 商用目的でなく、製造者や開発者が料金を受け取らずに提供しているOSSは原則として除外されます。ただし、OSSをベースにした製品を商用で販売する場合や、プロフェッショナルなサポートサービスとセットで販売する場合は、製造者としての義務を負う可能性があります。このOSSの「商用利用」に関する線引きが、今後のグレーゾーンとなる可能性があります。サービスの提供のみ、 デジタル要素を持つ製品を伴わない純粋なサービス(例:クラウドコンピューティングサービス自体)は、CRA法の直接の対象外です(ただし、NIS2指令の対象となり得ます)。

これらの例外規定を正確に理解することは、不必要な規制対応コストを避ける上で極めて重要です。自社製品が適用除外の範疇にあるかどうかを法務部門と連携して精査することが、対応の第一歩となります。

4. 企業が具体的に取り組むべき対応策と義務の詳細

(1) 製品ライフサイクル全体を通じたセキュリティ義務

CRA法の核心は、セキュリティを単なる追加機能ではなく、製品のライフサイクル全体にわたって組み込むこと(Security-by-Design)にあります。企業が取り組むべきは、以下のステージでの義務履行です。

【 設計・開発段階】

- リスクアセスメント(評価)、 製品のセキュリティリスクを特定・文書化し、リスクを低減する措置を設計に組み込みます。

- 必須要件の実装、 セキュリティ機能(安全な認証、暗号化など)を最初から設計に織り交ぜます。

- SBOM作成、 使用する全てのソフトウェアコンポーネント(特にOSS)を特定し、SBOMを作成します。

図.SBOMの流れと管理

【 市場投入段階】

- 適合性評価の実施、 規定の手順に従い製品の適合性を確認し、適合宣言書を作成します。

- 技術文書の整備、 製品の設計、製造、セキュリティプロセスに関する全文書を整備します。

- CEマーキングの付与、 適合性を証明するCEマークを製品に表示します。

【 販売後サポート段階(メンテナンス)】

- 脆弱性管理体制の維持、 市場投入後、最低5年間またはサポート終了まで、継続的に脆弱性を監視し、迅速にパッチを提供します。

- インシデント報告体制の構築、 重大な脆弱性やインシデントを速やかにEU当局に報告できる体制を整えます。

(2) 適合性評価(Conformity Assessment)の手順と要件

CRA法における適合性評価は、製品が必須要件を満たしていることを証明するための手順であり、製品の分類によって要求される厳格度が異なります。

【自己宣言(Internal Control)】

「重要製品(Other)」の多くは、製造者自身がCRA要件への適合性を評価し、技術文書を作成し、適合宣言書を発行することでCEマークを付与できます。これは最も一般的なアプローチですが、文書の不備や評価の甘さが後に発覚した場合、罰則の対象となるリスクがあります。

【第三者認証(Notified Body Assessment)】

「ハイリスク製品(Class I/II)」は、EUが指定した独立した第三者認証機関(Notified Body)による厳格な審査を受けることが義務付けられます。審査には、製品の設計レビュー、テスト、そして製造者の脆弱性管理プロセス監査が含まれます。この評価を経なければ、ハイリスク製品をEU市場で販売することはできません。

適合性評価の要件を満たすためには、単に製品のテスト結果を提出するだけでなく、製品の設計、製造、サポートの全てのプロセスがCRA要件に準拠していることを示す包括的な技術文書パッケージの作成が必須となります。

(3) 義務遂行の「技術要件」と「プロセス要件」

CRA法が求める義務は、「技術要件」と「プロセス要件」の二つの側面から構成されています。

【技術要件(Security Features)】

- デフォルト設定の安全性:出荷時の設定が最も安全な状態であること。

- アクセス制御:認証メカニズムが強固であること(例:弱いパスワード設定の禁止)。

- データの機密性・完全性の確保:保存中および転送中のデータ保護(適切な暗号化の利用)。

- 攻撃対象領域の最小化:不要なインターフェースや機能の無効化。

【プロセス要件(Security Management)】

- 脆弱性管理(Vulnerability Handling): 脆弱性の発見、トリアージ、修正、ユーザーへの通知までの一連のプロセスを文書化し、実行すること。

- インシデント対応(Incident Response): 重大インシデント発生時の当局への迅速な報告体制と、被害回復計画の整備。

- 透明性の確保: ユーザーに対して、製品のセキュリティサポート期間、既知の脆弱性、およびパッチ適用に関する情報を明確に提供すること。

企業は、技術的な機能強化だけでなく、文書化、体制構築、情報共有といったプロセス面での整備に、特に注力する必要があります。

5. CRA法の「スケジュール」と適用開始に向けたロードマップ

(1) 法案の成立から施行、適用開始までの時系列

CRA法は、EU議会とEU理事会の間で政治的な合意に達し、正式な採択を経て、EU官報に掲載されることで施行されます。

- 施行(Entry into Force): 官報掲載から20日後に施行されます。

- 全面適用開始までの猶予期間(General Application): 施行日から原則として36ヶ月(3年)の猶予期間が設けられます。この猶予期間をもって、CRA法のすべての要件が法的な義務となります。

- 例外的な短縮猶予期間(Reporting Obligation): 特に重要な義務である重大なサイバーセキュリティインシデントと脆弱性の報告義務については、猶予期間が21ヶ月に短縮される可能性があります。これは、当局が迅速な情報共有と対応能力の強化を急ぐためです。

このスケジュールから、日本企業は全面適用開始日を待つのではなく、特に猶予期間が短い脆弱性報告義務に関する体制構築を最優先で進める必要があります。実質的な準備期間は3年未満であり、製品の設計変更やサプライヤーとの契約見直しには時間を要するため、猶予期間を最大限に活用するための迅速な行動計画が求められます。

(2) 企業におけるCRA対応アプローチの構築

CRA法への対応は、既存の製品ラインナップと開発プロセス全体に影響を与えるため、全社的なプロジェクトとして推進する必要があります。具体的なロードマップは以下の通りです。

【ギャップ分析とスコープ定義(フェーズ1)】

自社がEU市場に投入する全ての製品(コンポーネント含む)のインベントリ(台帳)を作成することから始めます。その上で、各製品がCRA法の適用対象か、どのリスク分類(ハイリスク、その他)に該当するかを特定します。現行のセキュリティ体制とCRA要件とのギャップを詳細に分析します。

【体制構築とプロセス設計(フェーズ2)】

CRA対応を統括する部門横断的なチーム(法務、開発、CSIRT、営業)を組織します。SBOM作成・管理プロセス、脆弱性対応プロセス(VDP)、インシデント報告プロセスを新規に設計・文書化します。EU域内代表者を指名し、法的な窓口を確立します。

【技術的改修と文書化(フェーズ3)】

ギャップ分析に基づき、既存製品および新規開発製品の設計を修正し、セキュリティ必須要件を組み込みます。適合性評価に必要な全ての技術文書(リスクアセスメント結果、テスト結果、SBOM、サポート期間情報など)を整備します。

【適合性評価と市場投入(フェーズ4)】

自己宣言または第三者認証機関による評価を実施し、CEマーキングを付与します。市場投入後も、設計した脆弱性管理プロセスに従って、継続的にセキュリティサポートを維持します。このアプローチは、セキュリティを一時的なタスクで終わらせず、企業の開発文化と運用プロセスに永続的に組み込むことを目指すものです。

6. まとめ、CRA法を「競争力」に変えるために

CRA法は、確かに日本企業にとって重いコンプライアンス負荷をもたらす「義務」です。しかし、この規制を単なる「罰則リスク」として回避の対象と捉えるだけでは、その真価を見誤ることになります。CRA法が要求するセキュリティ・バイ・デザインや製品ライフサイクルを通じた責任は、裏を返せば、世界で通用する最高レベルの製品品質保証の基準に他なりません。

この法律を戦略的に活用することで、企業は大きな「競争力」へと転換することが可能です。CRA適合は、EU市場における「販売許可証」であるだけでなく、消費者や取引先に対する「セキュリティ信頼の証」となります。同業他社に先駆けてCRAへの対応を完了し、その対応体制を積極的にアピールすることは、ブランド価値の向上、市場シェアの拡大、そしてセキュリティ意識の高い顧客層の獲得に直結します。

セキュリティをコストではなく、製品の長期的な競争力を高めるための「投資」と位置づけることが重要です。高いレジリエンスを持つ製品は、インシデント発生時の被害を最小限に抑え、結果として企業の財務的な安定性にも貢献します。CRA法への対応は、日本のデジタル製品サプライヤーがグローバル市場で信頼を勝ち取り、持続可能な成長を実現するための、避けられない、そして戦略的な転換点なのです。

◆関連解説記事:データサイエンスとは?データサイエンティストの役割は?必要なツールも紹介