1. 情報セキュリティ

1.1 情報セキュリティの役割と重要性

情報セキュリティは、企業が保有する情報資産を保護し、機密性、完全性、可用性を確保するための重要な要素です。中小製造業においても、製品設計情報や顧客情報などの機密データの保護が必要です。情報セキュリティが確保されない場合、情報漏洩やデータ破損などのリスクが高まり、企業の信頼が失われる可能性があります。

1.2 中小製造業における情報セキュリティの意義

中小製造業にとって情報セキュリティは特に重要です。競争が激しく、新興企業や国際的な競合相手との戦いがあります。情報セキュリティが確保されている企業は、取引先や顧客から信頼されやすくなり、ビジネスの成長に繋がります。

2. データの価値と脅威

2.1 データの重要性と価値の理解

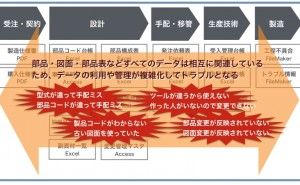

データは企業にとって貴重な資産であり、製造業においても製品設計情報や製造プロセスに関するデータは重要な役割を果たします。このデータが漏洩したり破損したりすると、企業には大きな損失が生じる可能性があります。

2.2 サイバーセキュリティ脅威の種類と例

サイバーセキュリティ脅威には、ウイルス、ワーム、トロイの木馬などのマルウェア、フィッシング詐欺、ランサムウェアなどがあります。これらの脅威からデータを保護するためには、適切な対策が必要です。

3. 情報漏洩の影響

3.1 情報漏洩がもたらす影響とリスクの例

情報漏洩は企業に深刻な影響を与える可能性があります。顧客の信頼を失い、法的な問題に巻き込まれる可能性があります。また、情報漏洩によって企業の評判が傷つき、競争力が低下する場合もあります。

3.2 顧客信頼の喪失と法的問題

情報漏洩が発生すると、顧客は企業の信頼を失いかねません。特に個人情報の漏洩の場合、法的な責任が発生し、企業は罰金の支払いや訴訟のリスクがあります。適切な対策が必要です。

4. 法的規制とコンプライアンス

4.1 プライバシー保護法やGDPRなどの法的要件

企業は、顧客や従業員のプライバシーを保護するために、法的な規制や規制準拠が求められます。例えば、EUの一般データ保護規則(GDPR)などがあります。

4.2 情報セキュリティに関するコンプライアンスの必要性

コンプライアンスは、企業が法的な要件に従って運営されていることを保証する重要な要素です。情報セキュリティのコンプライアンスを確保することで、企業は法的なリスクを軽減し、信頼を築くことができます。

5. セキュリティ対策の重要性

5.1 パスワードポリシーとアクセス制御

パスワードポリシーは、強力なパスワードの作成、定期的な変更、共有の禁止などの規定を含みます。また、アクセス制御は、必要最小限の権限を与えることで、情報への不正アクセスを防ぎます。

5.2 ファイアウォール、アンチウイルス、マルウェア対策

ファイアウォールは、ネットワークと外部の通信を監視し、不正なアクセスをブロックします。アンチウイルスソフトウェアとマルウェア対策は、コンピュータ内の悪意のあるソフトウェアを検出および削除します。

6. リスク評価と対策の計画

6.1 リスク評価の方法と重要なポイント

リスク評価は、情報セキュリティ上の脅威やリスクを特定し、それらに対処するための効果的な対策を立てるためのプロセスです。リスクの度合いや影響を評価し、対応策を優先順位付けます。

6.2 リスク対策の優先順位付けと計画策定

リスク対策は、特定したリスクに対処するための具体的な策を立てるプロセスです。リスクの深刻度や影響の大きさに応じて、対策の優先順位をつけ、計画を立てます。

7. ソーシャルエンジニアリングとフィッシング対策

7.1 ソーシャルエンジニアリング攻撃の手法と防御策

ソーシャルエンジニアリングは、人々をだまして情報を手に入れる手法です。メールや電話を通じて偽の情報を提供し、被害者を誤解させます。防御策としては、スタッフに対して定期的な教育と訓練を行い、不審な情報を共有しないよう呼びかけます。

7.2 フィッシング詐欺からの保護方法

フィッシング詐欺は、偽のウェブサイトやメールを使って個人情報を騙し取る詐欺です。従業員に正規の連絡手段やサイトを確認するよう指導し、不審なメールやリンクをクリックしないよう注意を促します。

8. 従業員教育と意識向上

8.1 セキュリティ意識の向上とトレーニング

従業員のセキュリティ意識を高めるために、定期的なトレーニングを実施します。セキュリティの基本原則や最新の脅威について教育し、具体的な対応方法を伝えます。

8.2 フィッシング詐欺の見分け方と対処法の教育

フィッシング詐欺の手法を従業員に理解させ、不審なメールやリンクに対する警戒心を高めます。対処法や報告手順も明確に指示し、フィッシング攻撃のリスクを最小限に抑えます。

9. インシデント対応と復旧計画

9.1 インシデント対応の手順と重要なポイント

インシデントが発生した際の対応手順を明確に定義し、迅速かつ効果的に対処します。事前に訓練されたチームが、インシデントの拡大を防ぎ、被害を最小限に抑える役割を果たします。

9.2 ビジネス継続性計画(BCP)の重要性

BCPは、災害やインシデントが発生した場合に、事業を継続させるための計画です。重要な業務の優先順位を設定し、従業員や顧客への連絡手段を確保します。